二、实训目标

使用kali系统模拟攻击者,利用中间人的攻击手段来获取用户登录的用户名与密码。

1、虚拟机软件

WindowsXP----模拟客户机

Windows server 2003----模拟WEB及FTP服务器(密码123.com) Kali ----模拟攻击机(用户名root ,密码123456)

3、Web站点素材

ettercap(kali自带)

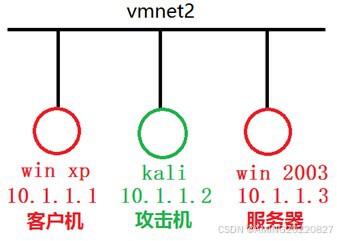

5、实验拓扑图

1、请参详“中间人攻击原理”

1、开启虚拟机并配置IP

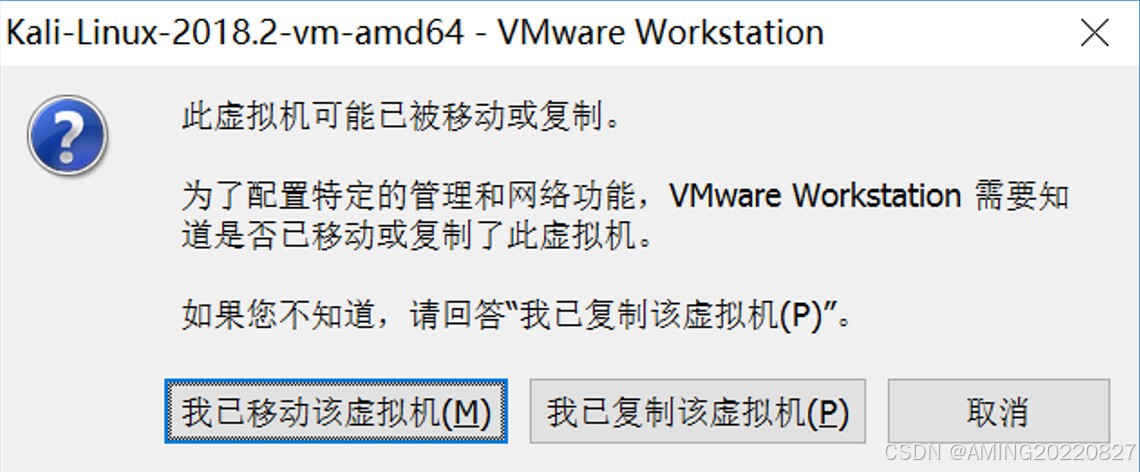

1.1、开启Kali﹑XP及win2003三台虚拟机,注意第一次开虚拟机时会出现如图中的情况,选择我已移动该虚拟机即 可!

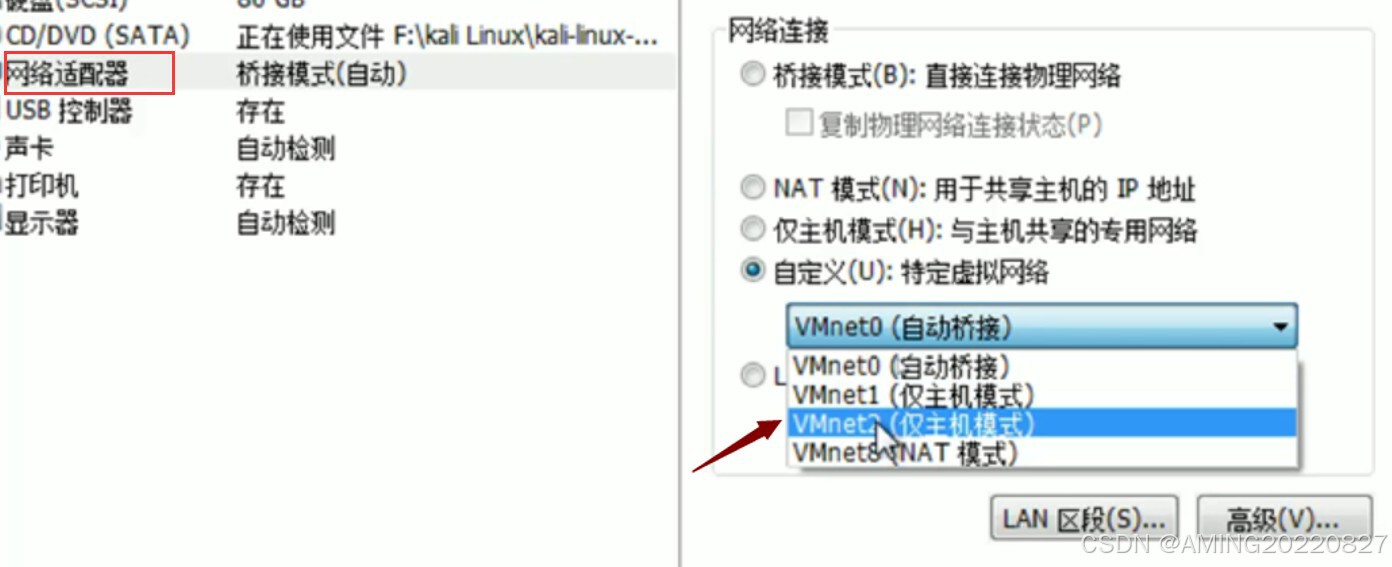

1.2、并将此三台虚拟机放到同一个虚拟网络中,本实验为VMnet2,如图。

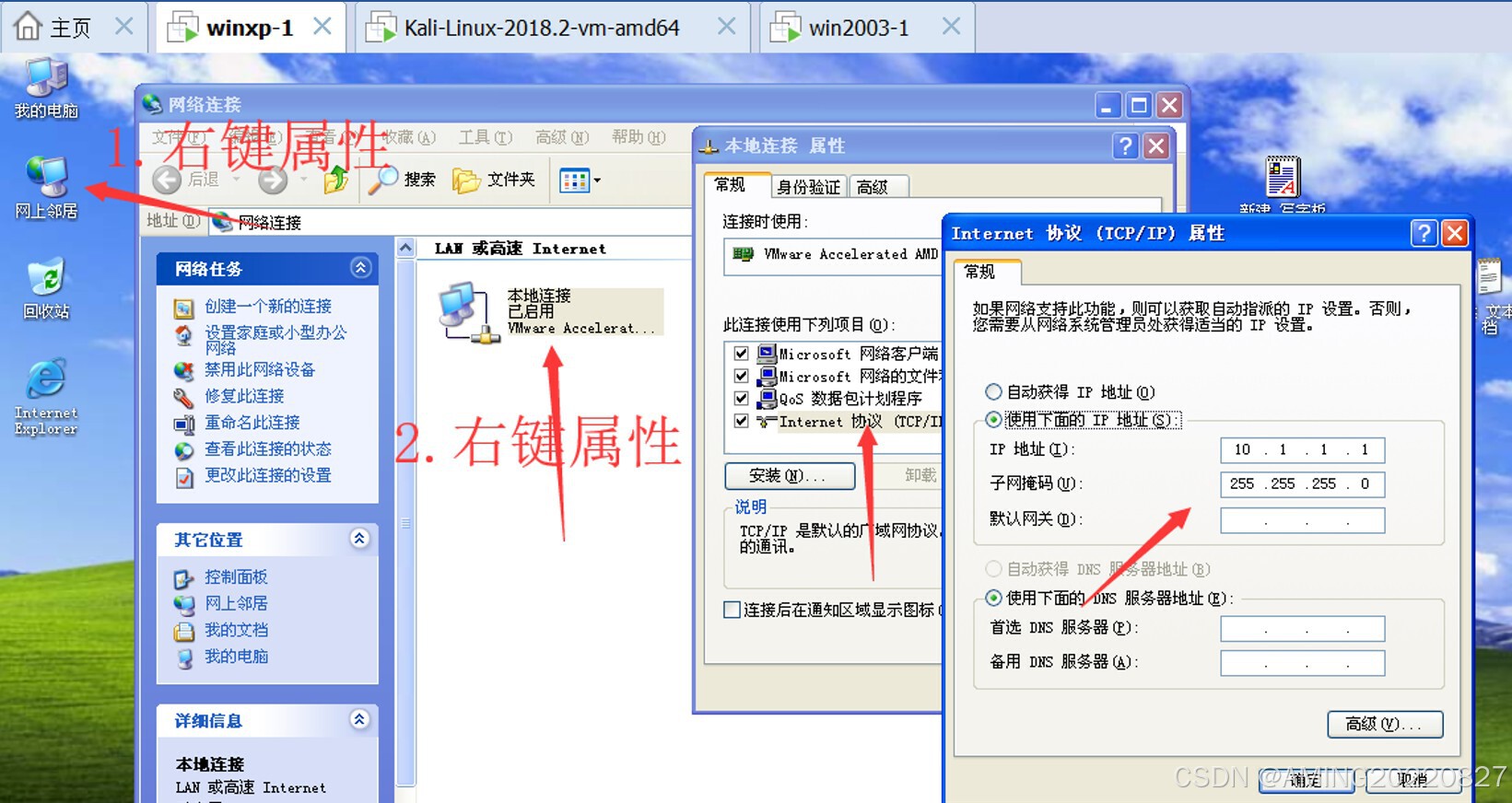

1.3、设置客户机win XP的IP地址为10.1.1.1

1.4、配置攻击机kali的IP地址为10.1.1.2,命令如下:

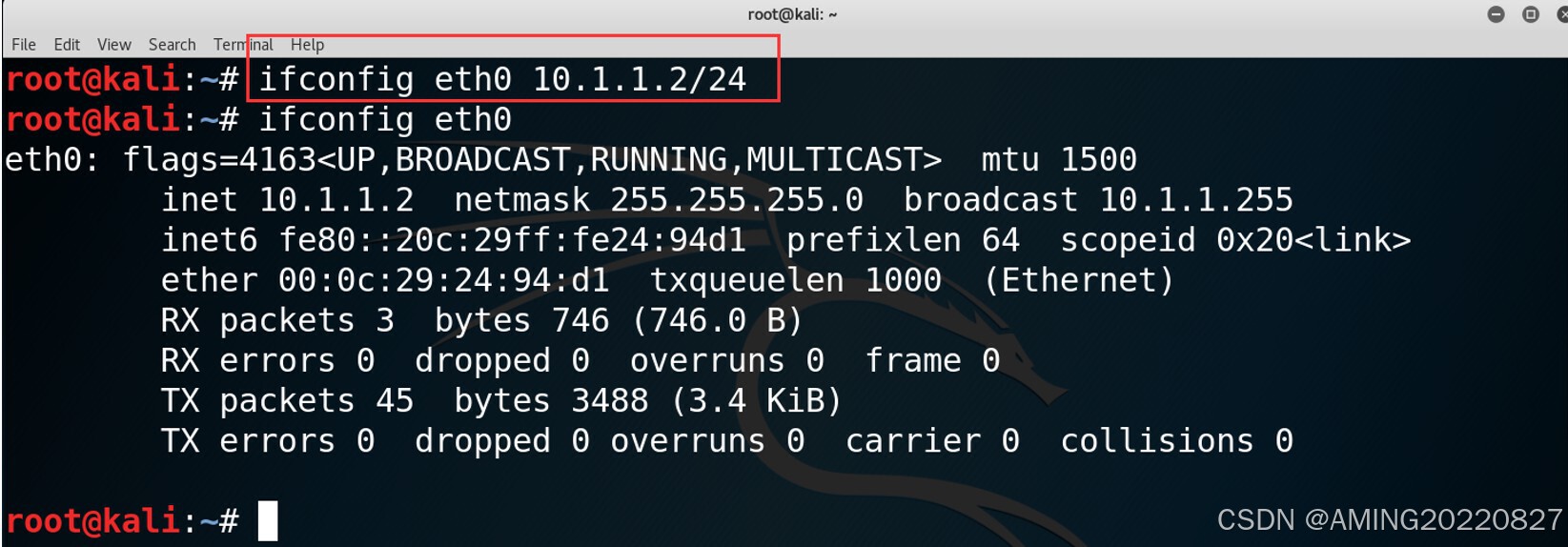

root@kali:~# ifconfig eth0 10.1.1.2/24

1.5、设置服务器win2003的IP地址为10.1.1.3(方法同XP)

注意:1、三台虚拟机的子网掩码均为255.255.255.0

1.6、IP设置完毕后,使用ping命令测试网络连通性。(应确保防火墙已关闭)

2、在win2003中搭建WEB服务器及FTP服务器

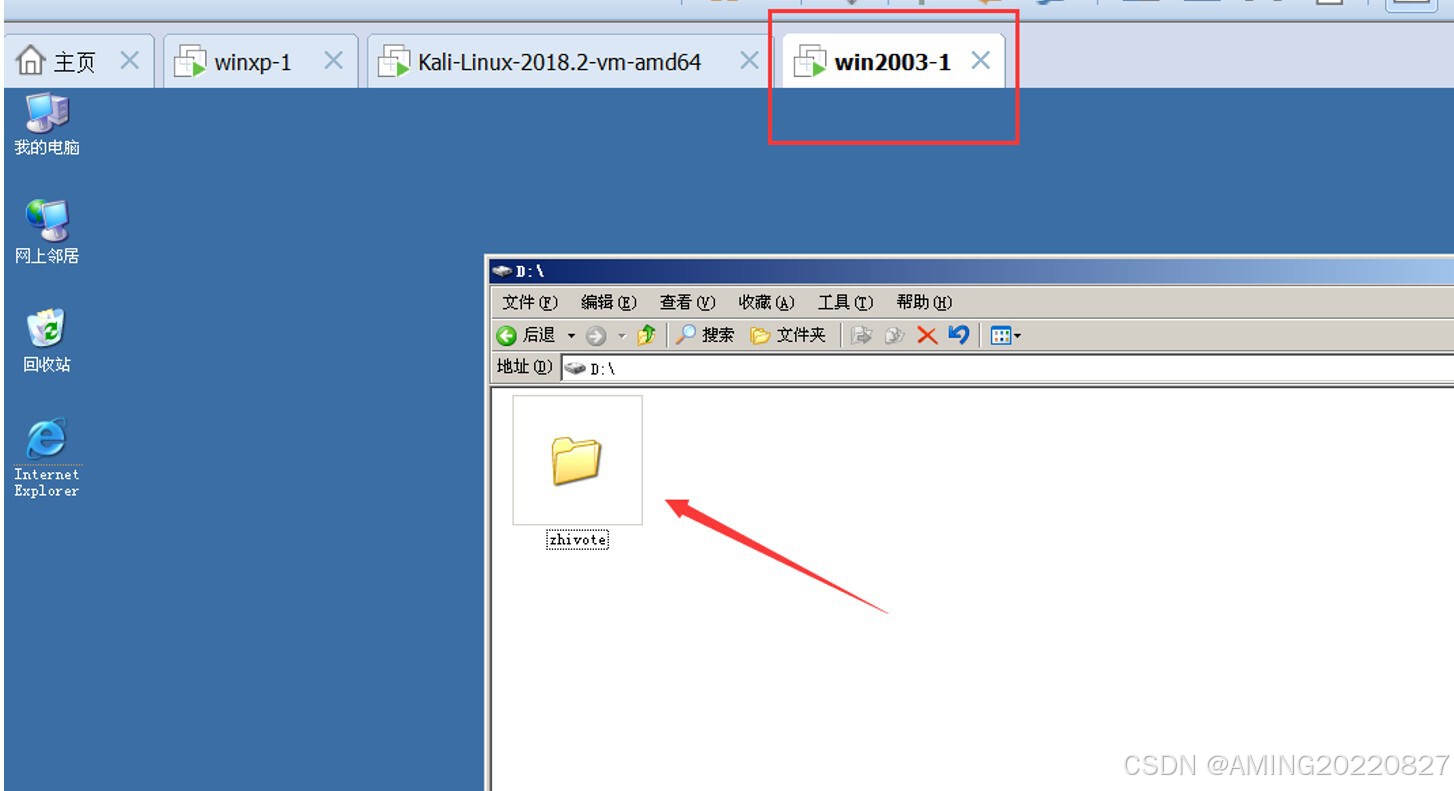

2.1、将实验网站的文件夹zhivote,放到win2003的D盘中。

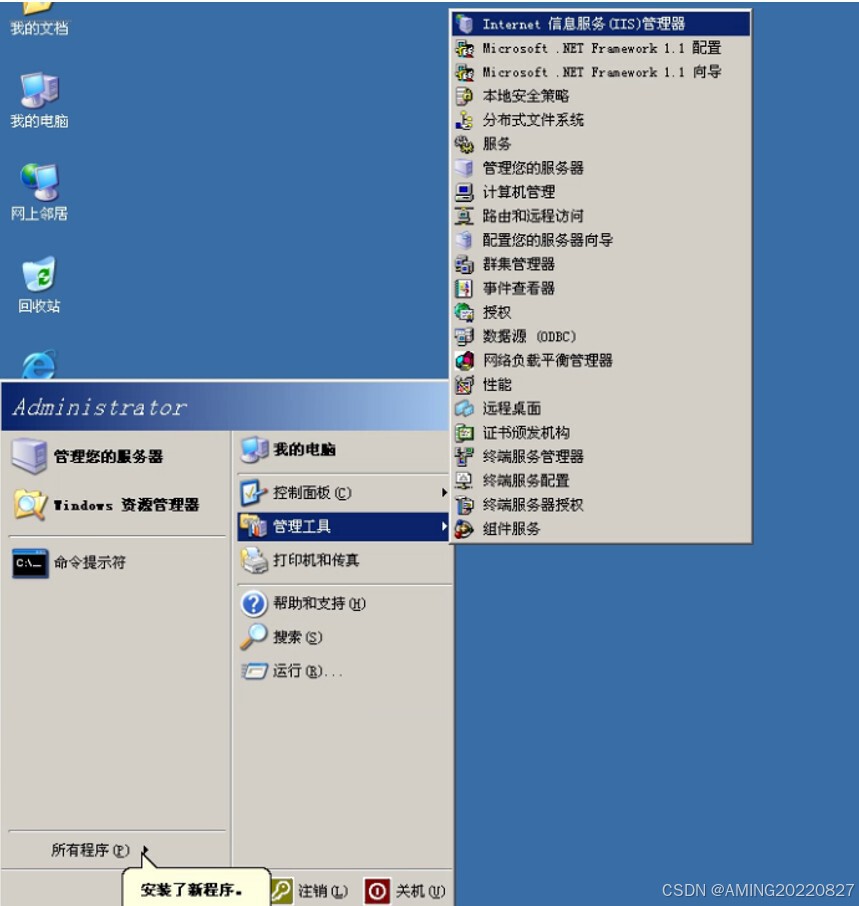

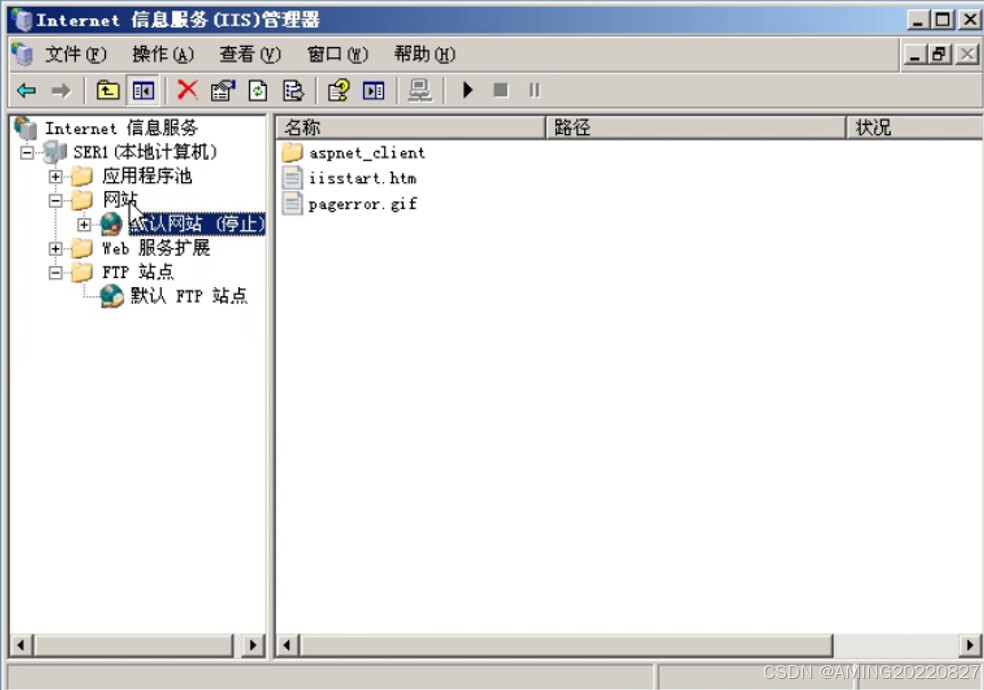

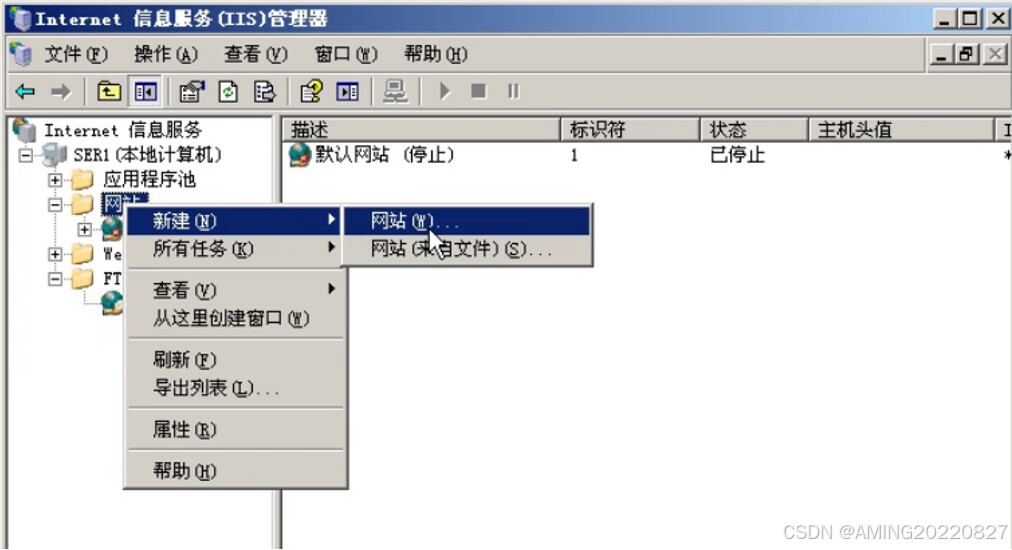

启动IIS:开始—管理工具—Internet信息服务(IIS)管理器。

将默认网站停止。

新建一个网站。

取消

找到D:\zhivote

勾选图中的选项,然后完成安装。

右键zhirui.com网站,选择属性

文档—添加,并设置index.asp为首页。

将添加的内容上移的最上面,然后点击确定。

在站点右键属性中,找到 主目录—配置—选项,勾选 启用父路径,确保子站点可以被正常访问。

在“Internet信息服务(IIS)管理器”窗口中,打开FTP站点,选择“默认的FTP站点”,鼠标右键,选择属性。

15

安全账户,将“允许匿名连接”去掉。

16

3、验证web及FTP服务是否可以访问 3.1、在XP虚拟机中,用浏览器打开图中的网址http://10.1.1.3/admin/admin_login.asp

3.2、在xp中,打开我的电脑,地址栏中输入ftp://10.1.1.3

4、开启ARP欺骗及sniff嗅探功能 4.1、打开ettercap软件,如图,在搜索框中输入etter,即可搜索到ettercap软件。

-

- 、选择sniff--unified sniffing,并选择监听eth0。

-

- 、然后选择Hosts——Scan for hosts,如图,

-

- 、扫描完成后选择Hosts——Hosts list,可以看到扫描到的主机,如图.

4.5、添加欺骗记录 选中10.1.1.1,点击Add to Target 1。

选中10.1.1.3,然后点击 Add to Target2.

4.6、在Mitm选择ARP欺骗,如图。

在弹出的窗口中,勾选第一个点击确定,

4.7、然后点击菜单Start-Start sniffing,如图.

5.3、在XP系统中,登录win2003的FTP服务器,如图。

5.4、在kali虚拟机中,嗅探到FTP密码,如图。

)