🌟 关注这个靶场的其它相关笔记:CTF 靶场笔记 —— 攻防世界(XCTF)· 过关思路合集

0x01:考点速览

本题考察的是流量分析与图片隐写,面对复杂的流量包不要怕,先搜索关键词,搜索不到可以去定位 HTTP 流量(这个是最常见,也是最好分析的流量),然后尝试从中分离出一些文件,再做进一步的分析。

想要通过本关,你需要掌握以下技术:

-

能从 WireShark 中导出 HTTP 对象文件。

-

可以通过 010 Editor 分辨出文件类型。(PNG 的定位标识:89 50 4E 47)

-

了解图片隐写(修改图片长宽要会恢复,建议使用 CTF 编码工具直接梭哈)

0x02:Write UP

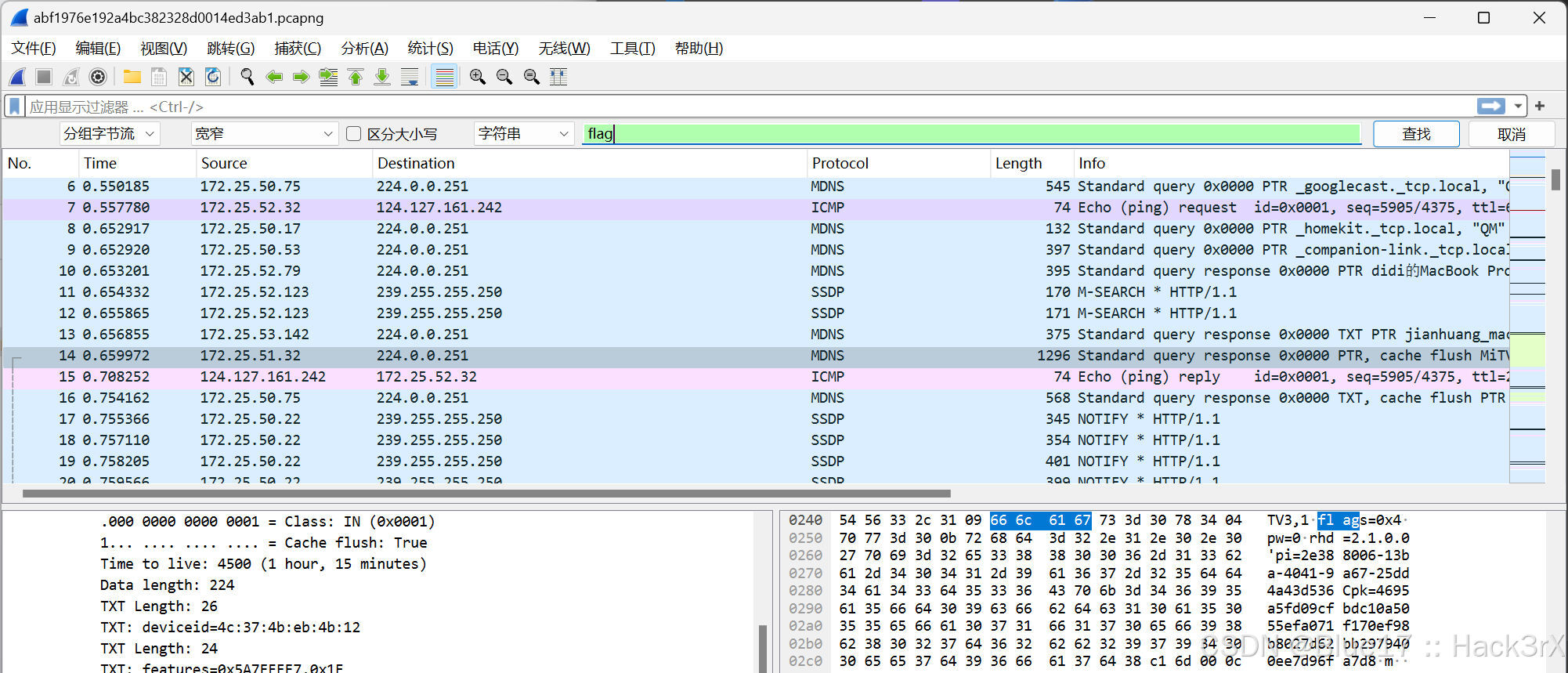

将附件从靶场上下载下来,是一个 pcapng 文件,我们使用 WireShark 打开。搜索 flag 会得到一些奇奇怪怪的东西,都不是我们想要的:

都是一些奇奇怪怪的协议,直接搜索也搜不出啥,所以我们可以通过过滤器筛选出 HTTP 协议:

如上,简单看一下可以发现 HTTP 协议中东西还是不少的。我们可以直接采用分组字节流的方式将 HTTP 的内容导出来:

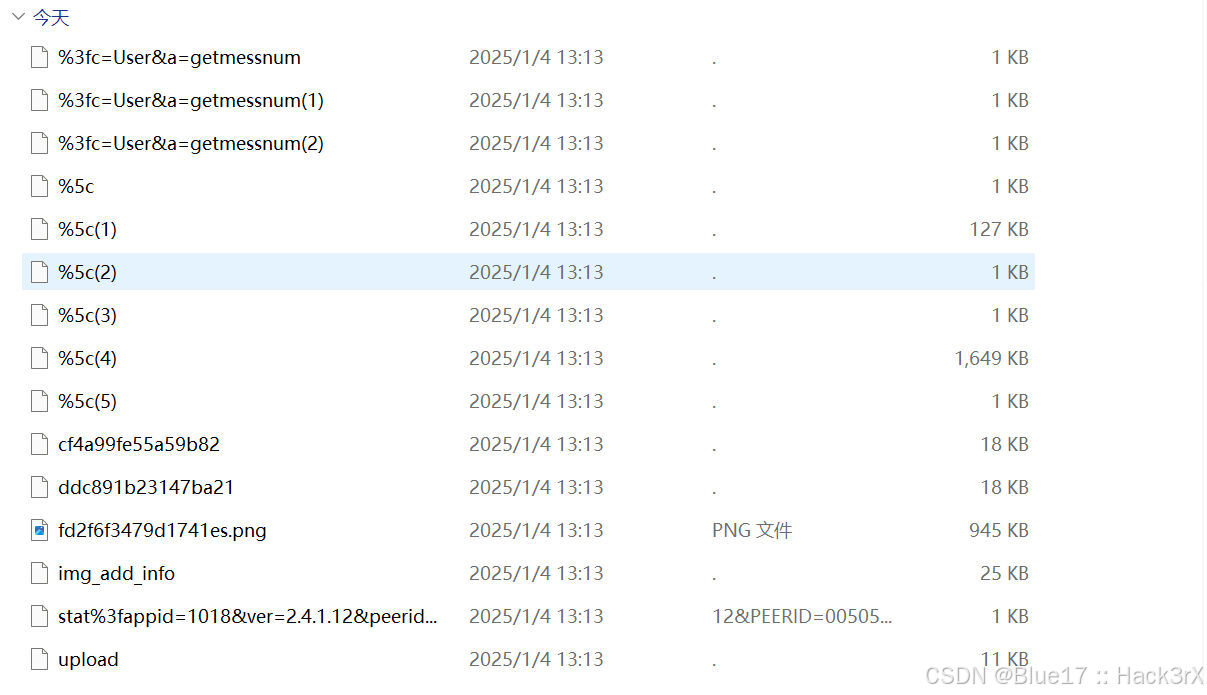

最终导出的内容如下,下面就是拿 010 Editor 一个个分析文件类型了:

那些 1KB 大小的文件打开内容都没有啥,首先看 %5c(1) 这个文件,打开后其实能看出来这是一个 POST 型的提交请求,也就是说,里面肯定是包含了文件的,如果搜索,可以定位到 PNG 类型的文件头部:

然后我们手动还原回 PNG 文件后,它长这样,按下不表:

继续向下分析,接下来我们分析 %5c(4) 这个文件,流程和上面那个文件一样,同样可以定位到 PNG 标识,我们也是采用相同的手法将其还原回 PNG 图片,还原后长这样:

如果你细心观察,可以发现这个图片与下面那个 fd2f6f3479d1741es.png 长的一样,但是大小不一样。很明显,上面那个图片藏了东西(使用分离是无法分离出来的):

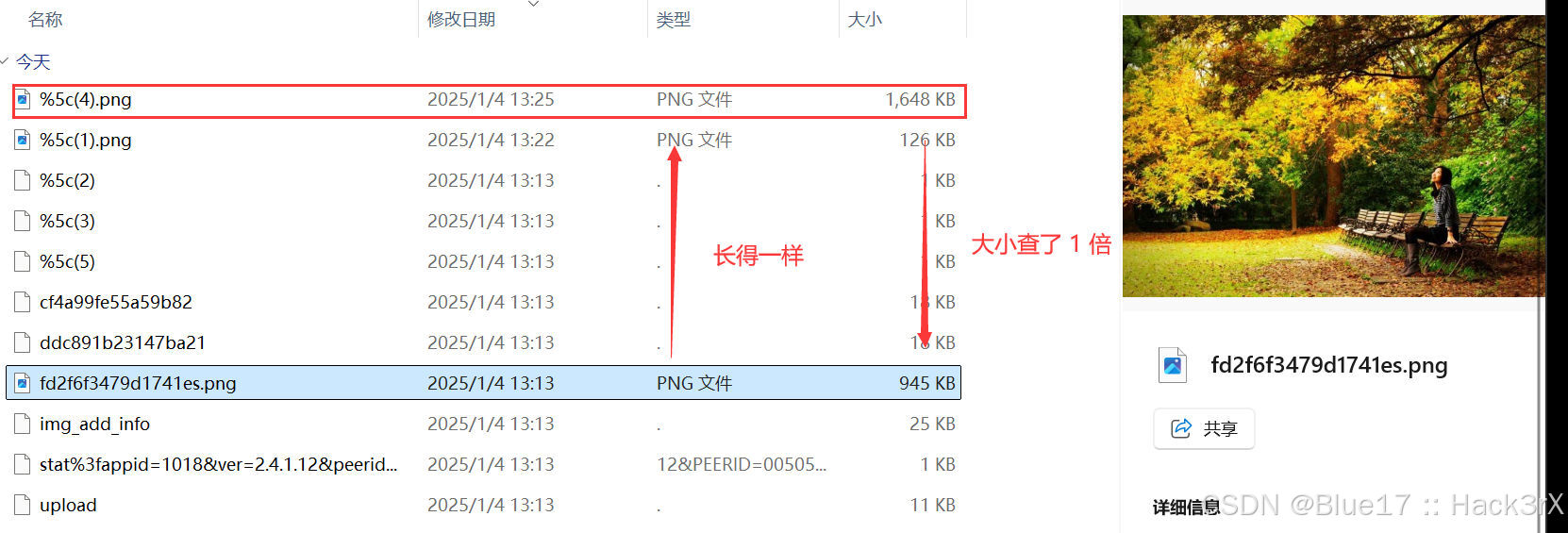

接下来继续分析,后面几个文件都是网页,而且大部分还是打不开的,唯一能打开的是一个 img_add_info 的网页,打开后长这样(跳转到第三方站点了):

此时回顾一下之前抓包分析出来的内容,再结合上 img_add_info 这个网页是不是能想到啥。用户通过这个工具站点的一个叫作 img_add_info 的功能,给一张图片添加了内容后下载了下来。

所以我们接下来,就是去找 img_add_info 这个功能的解密程序,查看网页源码,然后搜索关键词 img_add_info 即可定位工具:

访问工具后可以发现,它还需要一个解密密码:

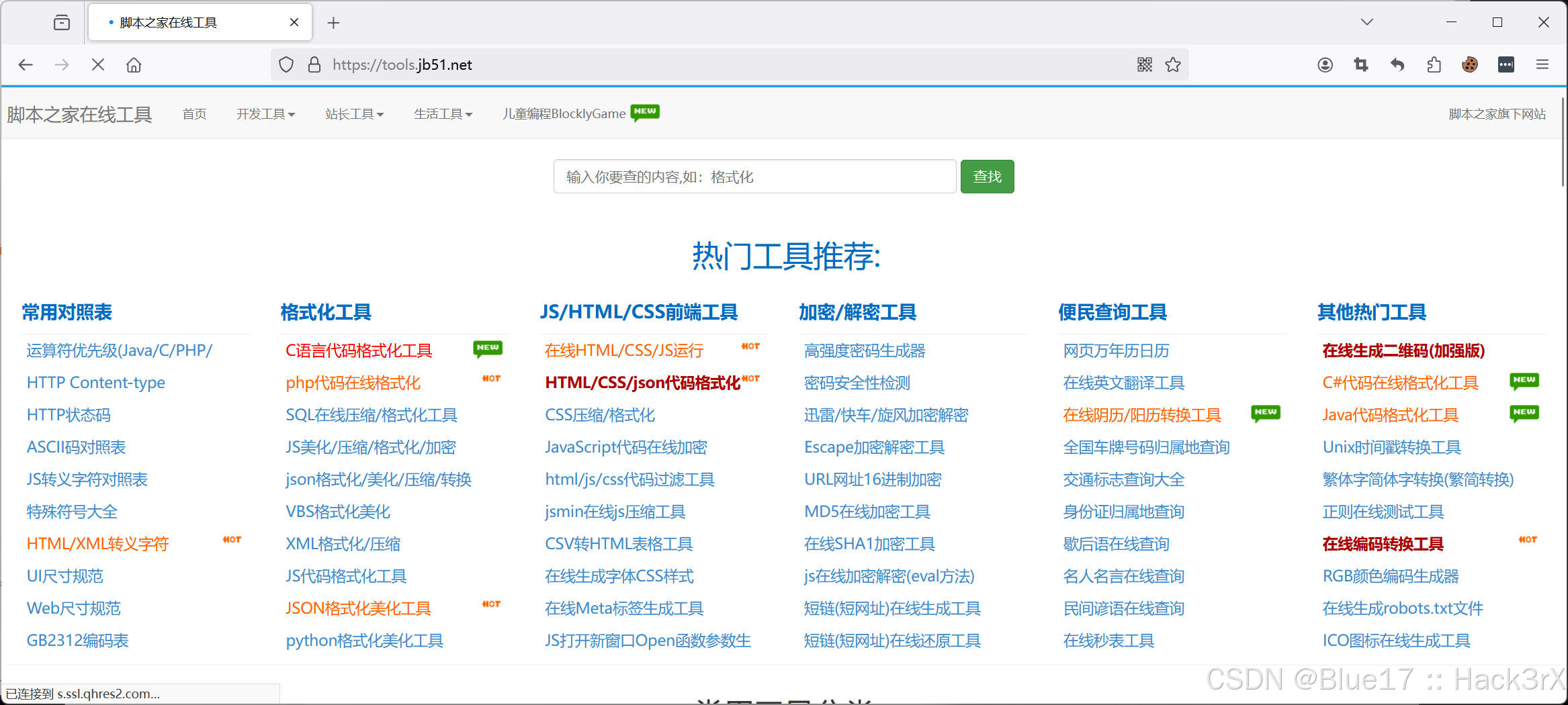

那么这个密码从哪里来呢,记得我们一开始提取出来的一个钥匙图片吗,丢到 CTF 编码工具里即可显示密码(那张图片宽高被修改过):

然后我们上传那个 1648 KB 的景色图片并利用上面解密获得的 Key 即可拿到图片中隐藏的信息:

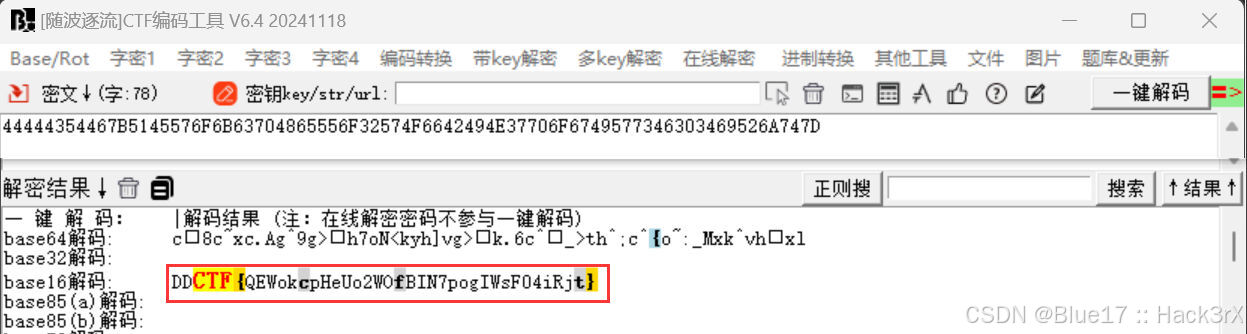

解密出了一串密码,直接丢到 CTF 编码工具中梭哈即可拿到 Flag:

)

感知机)