目录

一、测试环境

二、测试目的

三、操作过程

Flag1

Flag2

Flag3

Flag4

Flag5

Flag6

四、结论

一、测试环境

靶场介绍:国内厂商设置的玄机靶场,以应急响应题目著名。

地址:https://xj.edisec.net/challenges/54

靶机IP:52.83.40.145

环境rdp登录:Administrator xj@123456

靶机简介:

二、测试目的

熟悉wordpress流量特征,按照题目要求完成并提交flag。

三、操作过程

Flag1

靶机的web环境用小皮搭的,中间件在C:\phpstudy_pro\Extensions目录中

apache的日志大小很小,显然不是该中间件,分析nginx的日志

发现大量目录扫描的操作

在日志中,翻阅到上传文件和执行命令的记录,但是提交后,时间不对

往上翻阅日志,可以发现,黑客成功进行登录,wordpress的主题也是要登录后才能编辑,因此提交成功登录的时间为正确答案

Flag1:flag{2023:04:29 22:45:23}

Flag2

可以看到黑客攻击的记录记录了User-agent信息,浏览器版本:Firefox/110.0

Flag2:flag{Firefox/110.0}

Flag3

攻击者扫描目录,user-agent信息就是工具名称

Flag3:flag{Fuzz Faster U Fool}

Flag4

在日志中可以找到,攻击者上传的恶意文件,并且执行了系统命令,在web根目录的.x.php

找到该文件,提交文件路径为正确答案

Flag4:flag{C:\phpstudy_pro\WWW\.x.php}

Flag5

可以将www目录打包下载到本地,然后用工具扫描

扫出post.php文件有恶意代码

查看该文件,存在恶意代码,写入了.x.php的恶意文件,内容就是.x.php的一句话木马

post.php文件路径:C:\phpstudy_pro\WWW\usr\themes\default\post.php

Flag5:flag{C:\phpstudy_pro\WWW\usr\themes\default\post.php}

Flag6

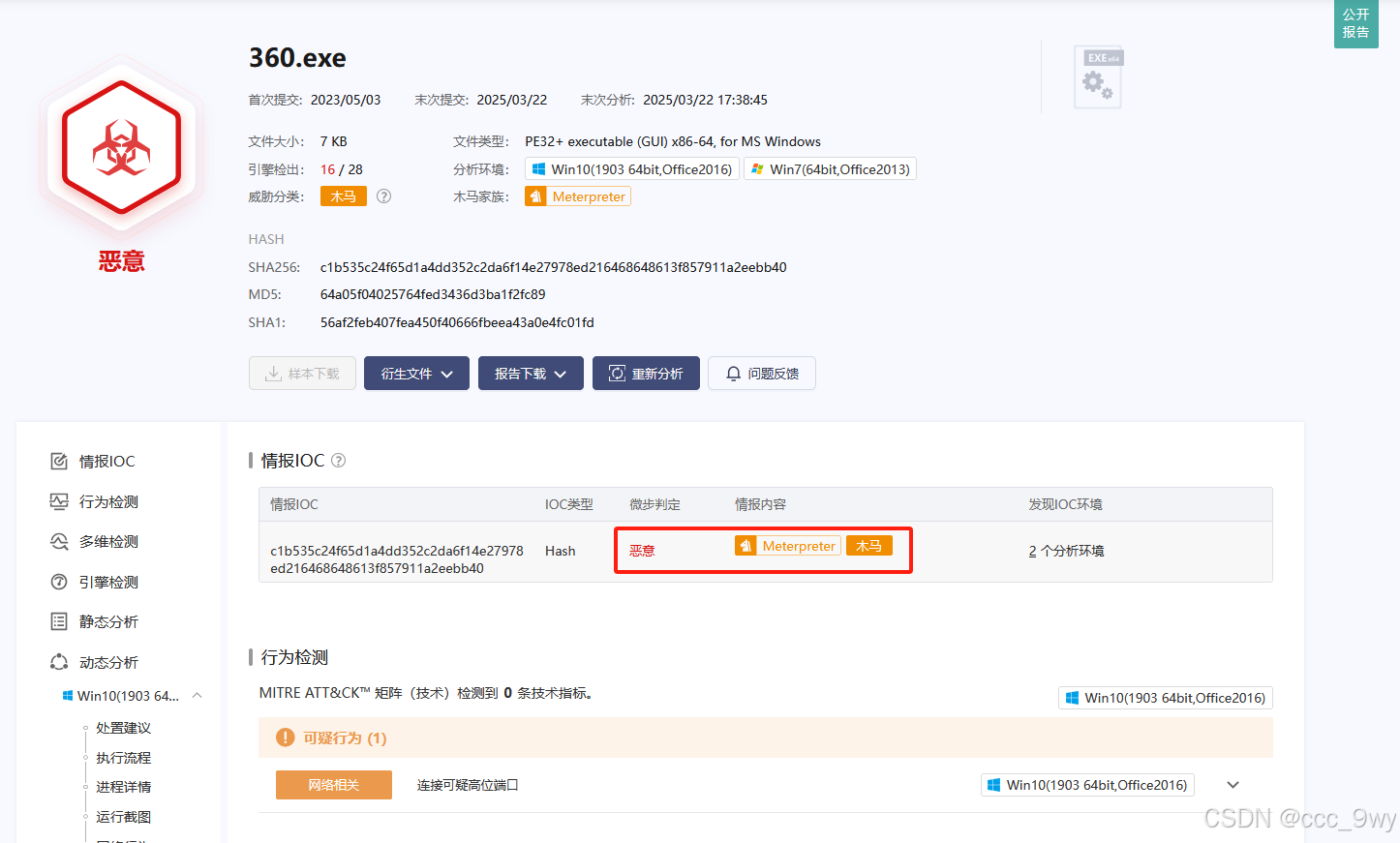

在靶机翻找可疑程序,在Windows目录有360.exe,很可疑,没有360的图标和文件,只有一个exe。并且通常360也不会安装在Windows目录

将360.exe文件丢进沙箱里面查杀,发现是木马文件

但是提交360.exe,并不是正确答案

题目描述是提交启动的脚本的名字,Windows的bat脚本有这个功能

在360.exe的同级目录找到x.bat,内容是启动360.exe,提交x.bat即为正确答案

Flag6:flag{x.bat}

四、结论

靶机是wordpress,需要登录后进入后台操作。同时,wordpress插件很多,也存在很多漏洞,值得重视。排查可疑文件,根据文件创建时间、web日志排查,结合扫描工具快速应急。