文章目录

- 说明

- 参考文章

- 工具和软件地址

- 基本工具介绍

- AI驱动BurpSuite自动化漏洞检测的原理

- 完整环境体系搭建

- BurpSuite平台

- Cherry Studio 平台

- web测试网站部署

- 初次连通测试

- 靶机网站平台部署

- 检测任务设置和执行结果

- 优势与挑战

- 优势

- 挑战

说明

- 注意:整个过程的学习设计多个工具和众多网络安全专业知识,需要投入大量的时间和经历,不是一篇文章能够解决的事情。这里只能提供整体理论的指导和可能可行的时间环境的搭建、同时保证整个系统和各个工具能够运行并正常通行,更多内容还需要读者自行深度学习和研究。

- 祝诸君于代码中见天地,于漏洞中悟真知。

参考文章

- AI 自主调用 BurpSuite 完成漏洞自动化检测

- 【windows】安装抓包工具Burp Suite 2024&激活&汉化

- Cherry Studio文档

- burpsuitecn使用教程网站

工具和软件地址

- Cherry Studio

- AI 自主调用 BurpSuite 完成漏洞自动化检测(文中提供软件和激活工具)

- 硅基流动(申请在线API使用大模型,减低本地硬件成本)

- 1panel工具(可以使用其快速部署靶场(DWWA)或MCP Server,以及其他工具)

基本工具介绍

- Cherry Studio:一款专注于网络安全研究与开发的平台,提供丰富的工具集成和灵活的接口,便于开发者构建和运行各种网络安全相关的项目。

- BurpSuite :一款广泛使用的网络安全工具主要用于, Web 应用安全测试,能够拦截、修改和分析 HTTP/HTTPS 请求和响应,帮助测试人员发现 Web 应用中的漏洞,如 SQL 注入、跨站脚本攻击(XSS)等。

- MCP(Model Context Protocol):模型上下文协议是由Anthropic公司于2024年11月推出的开放标准协议,旨在为大型语言模型(LLM)提供标准化的外部资源连接接口。它被类比为AI领域的"USB-C接口",实现了模型与外部世界的双向实时交互,解决了AI模型与数据源、工具之间的连接问题。

AI驱动BurpSuite自动化漏洞检测的原理

- AI模型训练:学“找漏洞”的本领

- 输入数据:用大量带标签的网络安全数据(比如有漏洞的网页请求、响应记录)训练AI,就像教它认识“漏洞长什么样”。

- 学习目标:让AI掌握常见漏洞(如SQL注入、XSS)的特征,比如异常参数、错误响应等。

- 生成检测指令:AI制定“攻击计划”

- 输入信息:AI分析目标网站(URL、页面结构、输入框等),自动生成BurpSuite能执行的命令,例如:

- 设置扫描范围(哪些页面要查)。

- 定义测试参数(比如在哪些输入框尝试注入攻击)。

- 调整扫描强度(快速扫描or深度检测)。

- 指令转发:MCP服务当“翻译官”

- 中间桥梁:Cherry Studio的MCP服务将AI生成的指令“翻译”成BurpSuite能听懂的命令格式,再发送给BurpSuite。

- 作用:解决AI和工具之间的语言差异,确保指令准确执行。

- BurpSuite执行检测:自动“找茬”

- 执行任务:BurpSuite按指令自动操作,比如:

- 拦截请求,修改参数测试漏洞。

- 扫描页面,检查敏感信息泄露。

- 模拟攻击,验证漏洞是否存在。

- 实时反馈:将检测结果(如漏洞类型、风险等级)返回给MCP服务。

- AI优化与报告:越测越聪明

- 结果分析:AI根据BurpSuite的反馈,调整模型参数(比如减少误报),提升下次检测的准确性。

- 生成报告:自动整理漏洞详情(位置、危害、修复建议),输出给安全人员。

- AI像一位“安全专家”,先学习漏洞特征,再指挥BurpSuite自动扫描网站,最后分析结果并自我改进。整个过程通过MCP服务衔接,实现高效、智能的漏洞检测。基本流程:AI训练模型 → 2. 生成指令 → 3. MCP转发 → 4. BurpSuite执行 → 5. 反馈优化。

完整环境体系搭建

BurpSuite平台

- 参照【windows】安装抓包工具Burp Suite 2024&激活&汉化完成安装。

- 实践踩坑指导:如果出现画面较模糊,建议开启高DPI修复

- 软件安装完成之后,安装并配置 BurpSuite 工具,确保其能够正常启动和工作,并且已安装必要的扩展插件(插件为MCP server)

- 注意:安装MCP Server时建议开启全局魔法环境,否则可能出现下载失败的问题。

- 选择标签栏新增的MCP,勾选开启服务

Cherry Studio 平台

- 访问Cherry Studio,下载本机器适合的安装包,正常可视化安装。

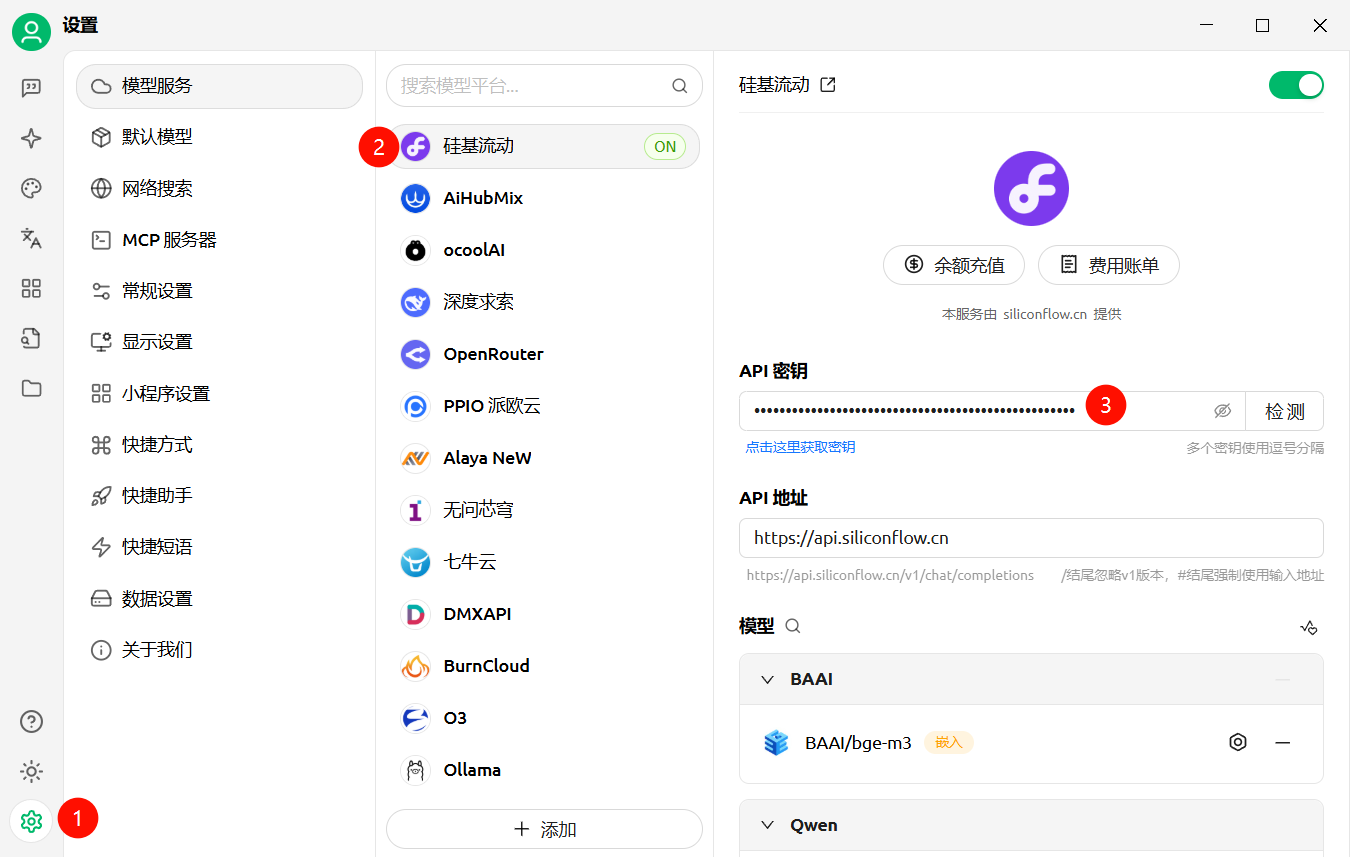

- 访问硅基流动,申请API,然后复制API密钥到Cherry Studio模型配置

- 然后,在设置中找到MCP服务器,配置服务器名称、类型和URL。

- 点击聊天,选择MCP服务器和模型。

web测试网站部署

- 在远程服务器上安装1Panel,安装参看安装1panel教程

- 选择it-tools应用,并测试访问网页

初次连通测试

- 点击聊天,选择MCP服务器和模型。

- 输入提问内容:访问http://192.168.1.21:40116 并总结页面显示的内容,并推断分析该网站的类型,并等待执行和返回结果。

靶机网站平台部署

- 添加南京大学仓库,配置如下:

ghcr.nju.edu.cn

- 选择容器拉取DWWA镜像

digininja/dvwa:latest

- 在应用商店中选择DWWA,点击安装,基本保持默认,但需要勾选允许外部访问和编辑compose 文件

ghcr.nju.edu.cn/digininja/dvwa:latest

- 之后正常访问靶场网页,并初始化安装数据库,和其他设置。

检测任务设置和执行结果

目前存在一个dwwa靶场 http://192.168.1.21:4280 在不登陆的情况下,设计常见的网站攻击手段,并执行工具,最后获取执行的结果并分析漏洞 给出解决脚本

0.全程使用中文

1.执行完整的sql注入流程。先登录网页,然后执行sql注入,最后获取返回的结果。

2. 最后给出漏洞报告分析的详细内容,并给出burpsuite的纠正漏洞脚本

优势与挑战

优势

- 效率提升:AI自动化检测可快速批量扫描Web应用,显著降低时间与人力成本,适用于大型复杂系统。

- 准确性高:基于海量数据训练的AI模型能精准识别漏洞特征,减少误报/漏报。

- 通用性强:自适应不同应用架构与技术,无需定制化配置。

- 持续进化:通过迭代学习优化参数,适应新型安全威胁。

挑战

- 数据依赖:模型性能受限于训练数据的质量、数量及标注准确性。

- 业务逻辑复杂性:对复杂业务流程的理解不足可能影响检测结果,需人工辅助验证。

- 性能限制:大规模应用或高流量场景下可能出现延迟,需优化硬件、协议或架构。

- 安全与隐私风险:需确保检测过程的数据安全,避免泄露或破坏目标系统,合规性要求高。