【Web篇渗透测试】DVWA靶机-搭建详细教程

- 1.DVWA平台介绍:

- 2.DVWA主要功能模块:

- 3.DVWA-Windows下搭建详细教程:

- 3.1.使用 PHPStudy搭建:

- 3.2.DVWA-源码搭建:

- 3.3检测DVWA-平台:

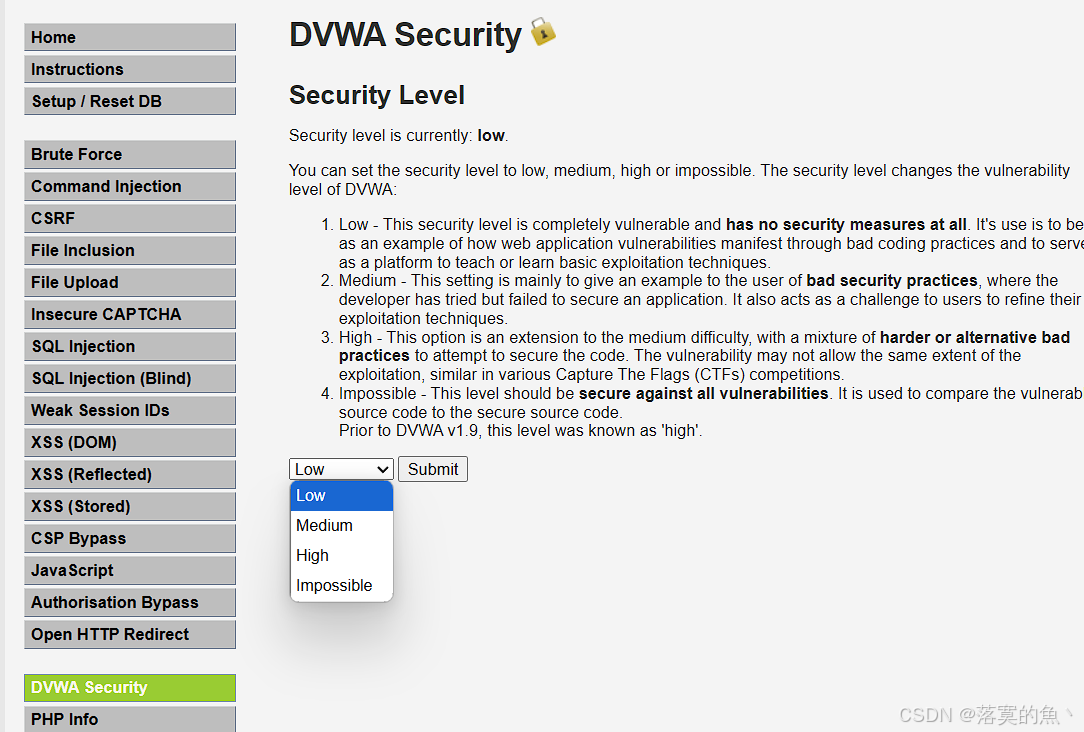

- 3.4安全级别选择:

- 4.DVWA-平台搭建总结:

1.DVWA平台介绍:

DVWA(Damn Vulnerable Web Application)是一款开源的渗透测试演练平台,专为安全研究、漏洞教学和Web应用安全测试设计。它通过模拟真实Web应用的常见漏洞,帮助用户学习渗透测试技术、验证防御方案或提升安全意识。

2.DVWA主要功能模块:

- Brute Force 暴力破解 密码策略绕过、登录爆破防御

- Command Injection 命令注入 参数过滤、系统命令安全执行

- CSRF 跨站请求伪造 Token机制、SameSite Cookie配置

- File Inclusion 文件包含漏洞 路径遍历、远程文件包含(RFI)防御

- SQL Injection SQL注入 Union查询、盲注、时间注入、WAF绕过

- XSS 跨站脚本攻击 反射型XSS、存储型XSS、CSP绕过

- Shell Upload 文件上传漏洞 上传白名单绕过、WebShell执行

3.DVWA-Windows下搭建详细教程:

3.1.使用 PHPStudy搭建:

下载链接:https://www.xp.cn/

安装过程省略 ,一直下一步即可,就是图下界面,可以把服务都打开。

3.2.DVWA-源码搭建:

解压下载的 DVWA-master.zip,为方便后期记忆,把解压的文件夹改名为dvwa,把该文件夹复制到 PHPStudy 的默认Web站点根目录 C:\phpstudy_pro\WWW

贴一个源码链接:通过网盘分享的文件:DVWA-master.zip

链接: https://pan.baidu.com/s/1twScddF8_ncIQAu6eVp6Ng?pwd=yuge 提取码: yuge

phpstudy_proWWW\DVWA\config 目录下,找到 config.inc.php.dist 文件,重命名为config.inc.php

用记事本打开 config.inc.php 文件,改一下配置文件 我贴下面:

$_DVWA = array();

$_DVWA[ 'db_server' ] = getenv('DB_SERVER') ?: '127.0.0.1';

$_DVWA[ 'db_database' ] = 'dvwa';

$_DVWA[ 'db_user' ] = 'root';

$_DVWA[ 'db_password' ] = '123456';

$_DVWA[ 'db_port'] = '3306';

3.3检测DVWA-平台:

完成上面两步基本ok了,访问127.0.0.1 会有个database setup 界面,

点击创建 Creat / Reset Database 即可。(因为我已经搭好了没截图就跳过了步骤一样)

使用默认用户 admin/password 登录到渗透练习页面 下面就是界面

3.4安全级别选择:

分别有四个等级,每个等级对应着 不同的难度!!

🆗搭建完成 开启我们的入门渗透之路 吧!祝大家都可以入门web安全

4.DVWA-平台搭建总结:

DVWA 是学习 Web 渗透测试的绝佳工具,搭建过程需注意环境配置和权限管理。遇到问题时,优先检查日志文件(如 Apache/Nginx、MySQL 日志)。通过 Docker 部署可简化流程,适合新手快速上手。

)

)