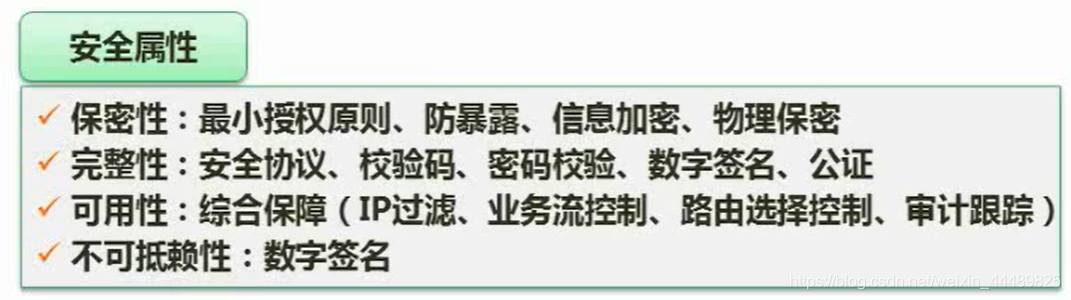

一、信息系统安全属性

二、加密技术

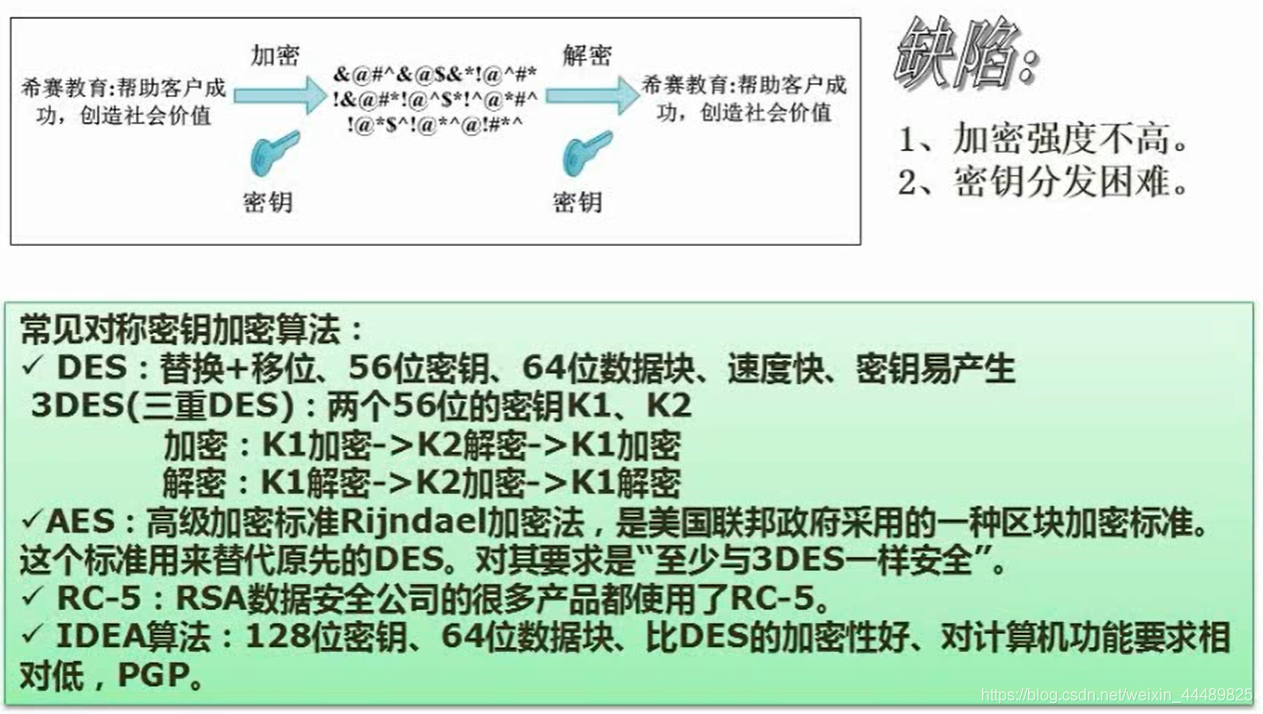

1、对称加密技术(大文件)

加密和解密过程中用的密钥是完全一样的,优点是速度快。

DES可分为数据块加密方式和数据流加密方式。

优点:速度快,效率高。

缺点:长度短,加密强度不高;密钥分发困难。

替换:有一个密码表,明文密文有一个对应关系,由明文翻译成密文或者由密文翻译成明文直接查找表。

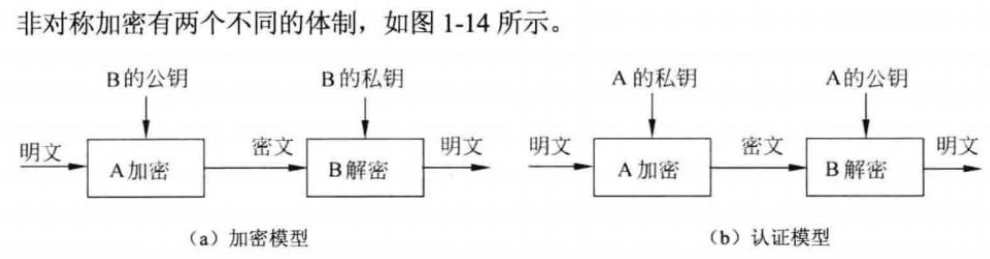

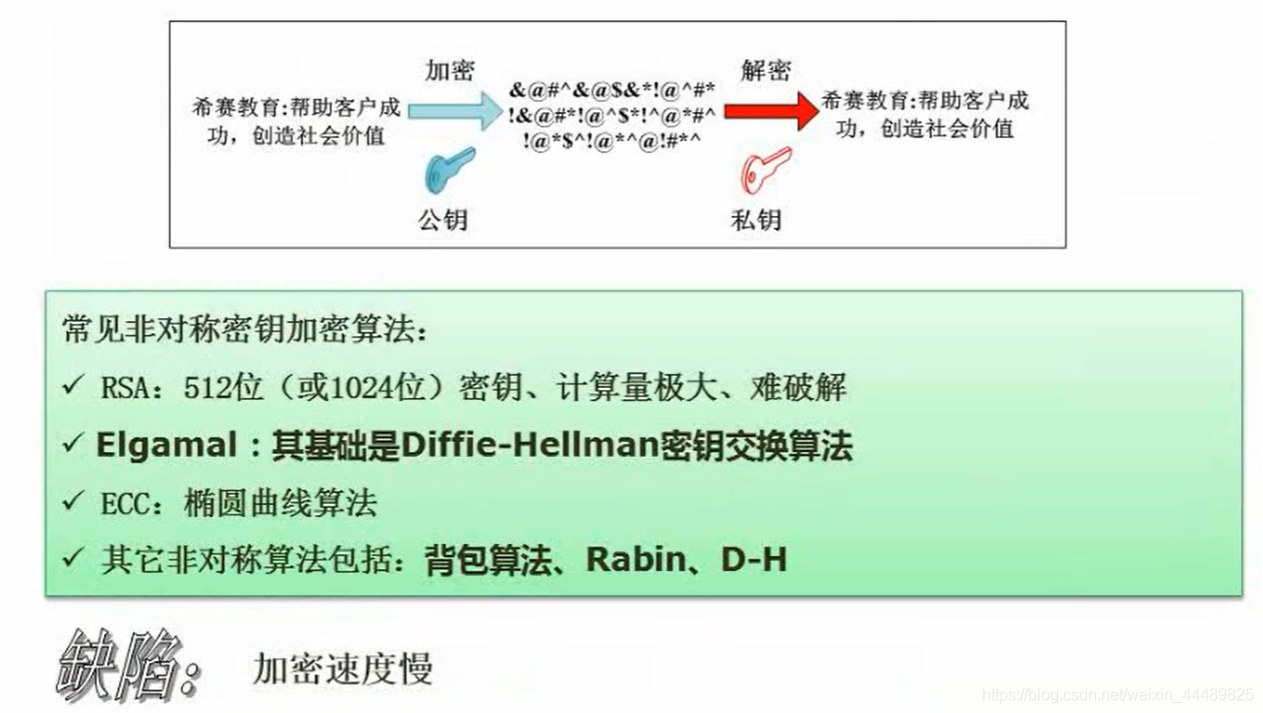

2、非对称加密技术(小文件)

又称公开密钥加密。

公钥加密私钥解(加密模型),私钥加密公钥解(认证模型)

A的公钥加密只能A的私钥解密。

前提:每个人有自己的私钥,且不能传给任何人,只有自己有,不能被别人知道的;

假设:甲有公钥A和私钥a,乙有公钥B和私钥b,甲发送给乙文件,文件要加密;

过程:乙将公钥发送给甲,甲用乙的公钥加密文件发送给乙,乙再用自己的私钥打开。

注意:非对称加密技术加密时间有甚者能达到对称加密所需时间的数千倍,故不适合加密大文件,可采用对称加密文件并且用非对称加密对称密钥的方式进行加密操作。

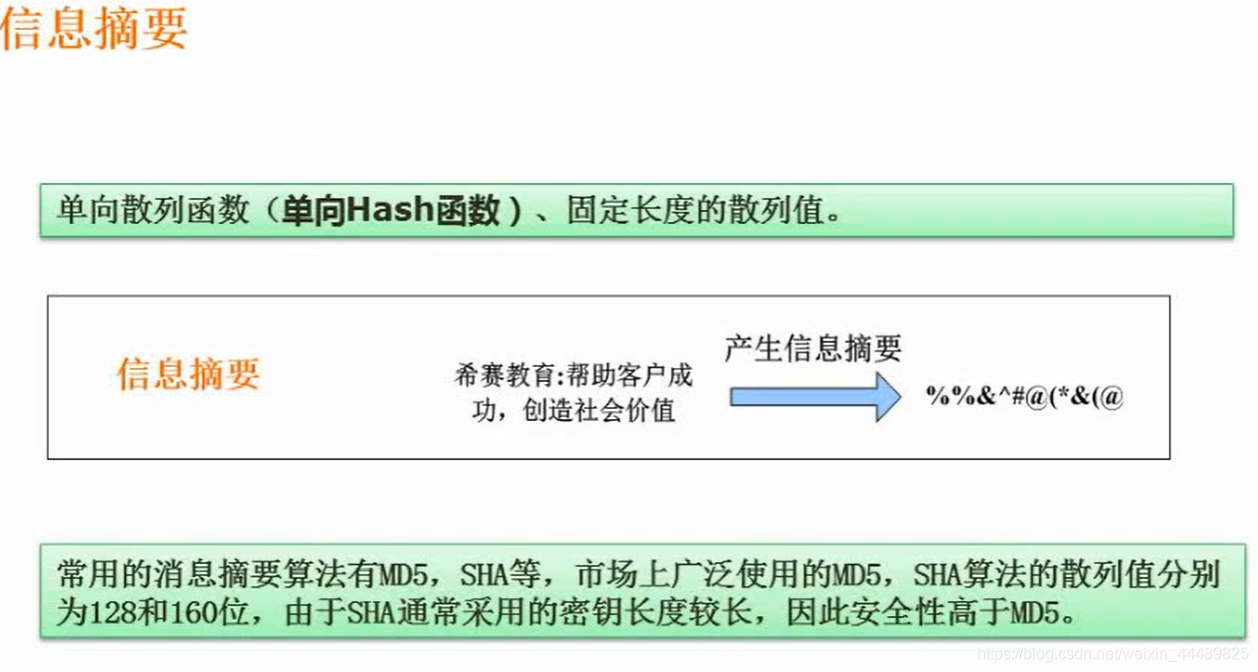

三、信息摘要(防止信息被篡改)

在信息传输中,若甲与乙进行信息传输,内容被丙截获,进而篡改后再发送给乙,则会造成信息错误,因此,若甲在将信息传输给乙的同时传输一个摘要,乙收到信息后将摘要翻译出并与之比较,则能够判断信息是否被篡改。信息摘要的算法为单向散列函数(单向Hash函数),可以把明文形成摘要,但是无法反向得到明文,摘要是具有破坏性的加密手法。

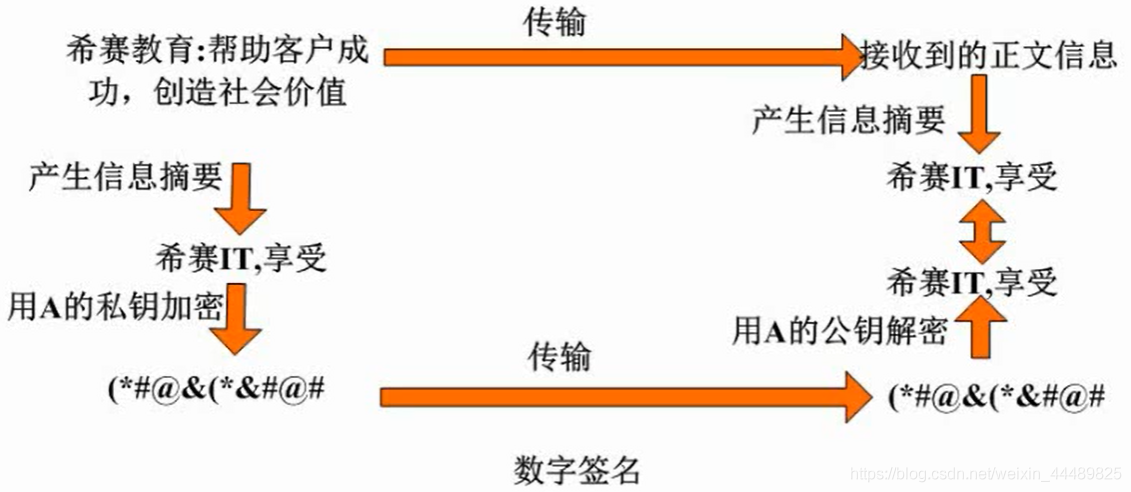

四、数字签名(防止抵赖)

数字签名:用数字化的方式给发送者在信息上签上自己的名字,接受者接收到信息之后就知道该信息是由谁发出来的,作为证据可以显示是发送者发送的,无法抵赖。

图注:私钥在非对称技术中用来解密,在数字签名中则用来签名,B在收到A的信息后用A的公钥解密即验证,则信息发自A是不可抵赖的。

是一种防抵赖的技术,可以解决信息摘要中不能解决的一些问题。

前面讲非对称加密技术时提到,用谁的公钥加密,就要用谁的私钥解密;用谁的私钥加密,就要用谁的公钥解密。如果用私钥a加密,则只能用相应的公钥A解密,这就验证了加密者一定是私钥a的持有者,这就是数字签名的原理。

用私钥加密,公钥却可以被分享给任何人,这也就是说,任何人只要拿到了对应的公钥就可以解密,毫无加密的作用。

正因为数字签名不具有加密作用,所以数字签名干脆不作对加密信息还原的打算,毕竟非对称加密技术不适合加密大文件,所以数字签名技术和信息摘要结合起来了,先将信息产生对应的信息摘要,再将该信息摘要用私钥a加密,如此一来,该信息就被印上了不可磨灭的“a”的印记,数字签名不可抵赖。

签名=私钥加密,验证=公钥解密

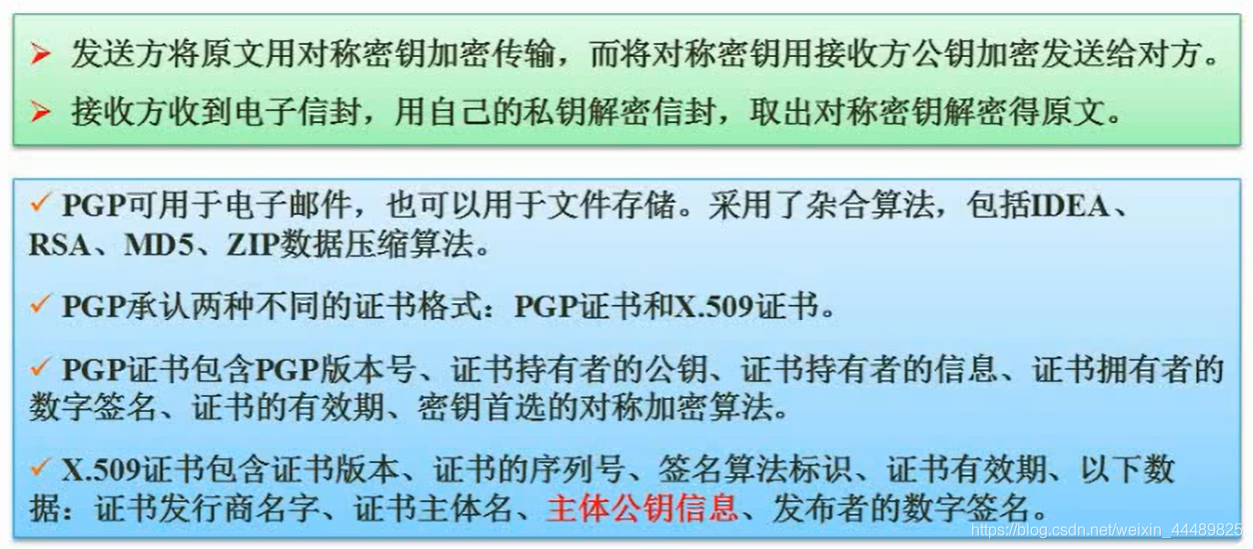

五、数字信封与PGP

接收方用自己的私钥可以打开对方用自己公钥加密的原文,这类似于信封,所以称为电子信封。

PGP是一种协议可用于电子邮件加密,也可用于文件存储加密。

总结

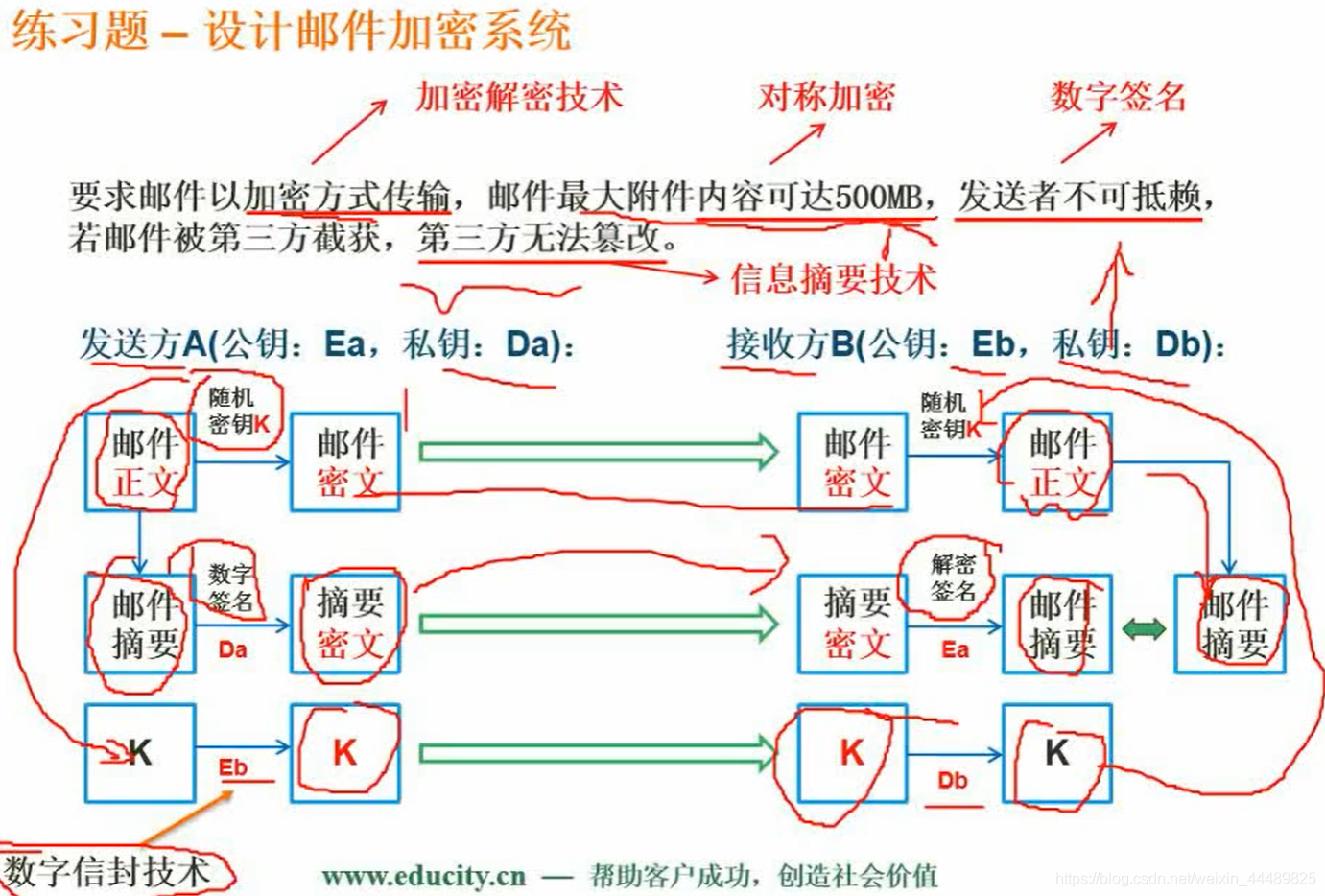

对称加密:加密解密的密钥一样,大文件;

非对称加密:公钥加密,私钥解密,小文件;

信息摘要:原文和摘要同时发送,接收方对比摘要;

数字签名:对摘要使用发送者私钥加密,再同时发送数字签名(私钥),接收方用发送者公钥解密,然后对比原文产生的摘要;

数字信封:原文对称加密,对密钥再进行接收方公钥加密,接收方用自己私钥解密。

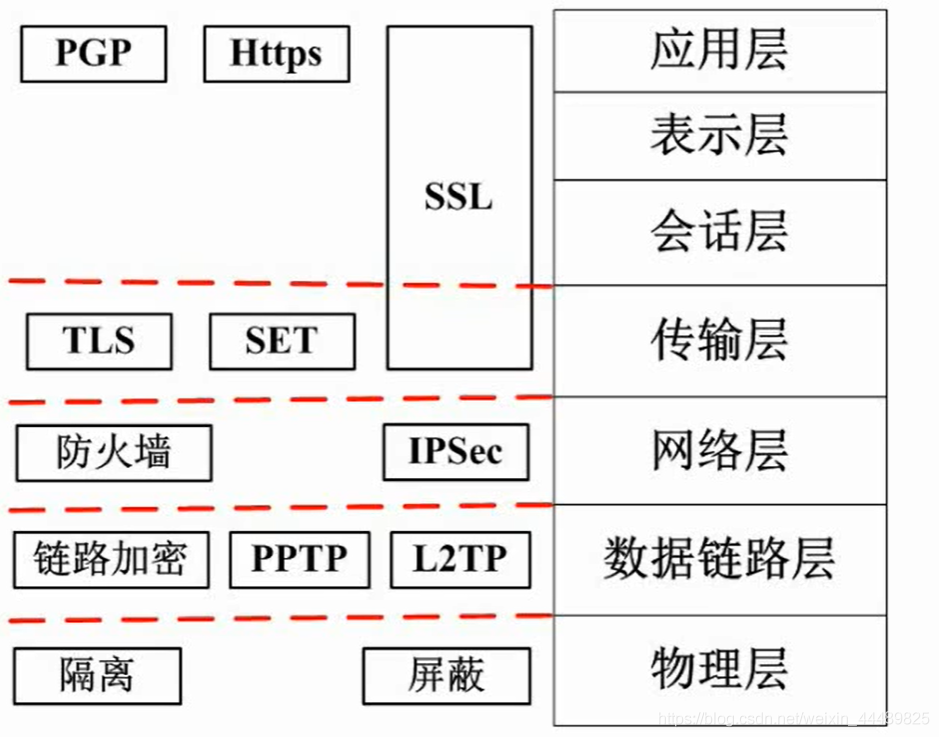

六、各个网络层次的安全保障

物理层:隔离和屏蔽,比如科研院所的墙壁最好是做成可屏蔽信号的,将实验室内的无线信号与外界屏蔽。隔离方面:比如民用网,公安专网,军用网络相互是隔离的。

数据链路层:PPTP和L2TP是两种隧道协议,隧道协议基本理念是在开放的互联网之上开辟安全隧道,传输不会被解惑,通过加密机制实现。

网络层:典型安全保障之一是防火墙技术,有软件性质,也有软硬件结合的性质。防火墙有多种类型。IPSec是对IP包进行加密的协议。

传输层:TLS是标准的传输层安全协议,SET是面向电子商务的安全协议。

特殊地,SSL跨过了多个层次(传输,会话,表示,应用)。

应用层:PGP、Https,PGP既可以用于邮件加密,也可以文件加密。

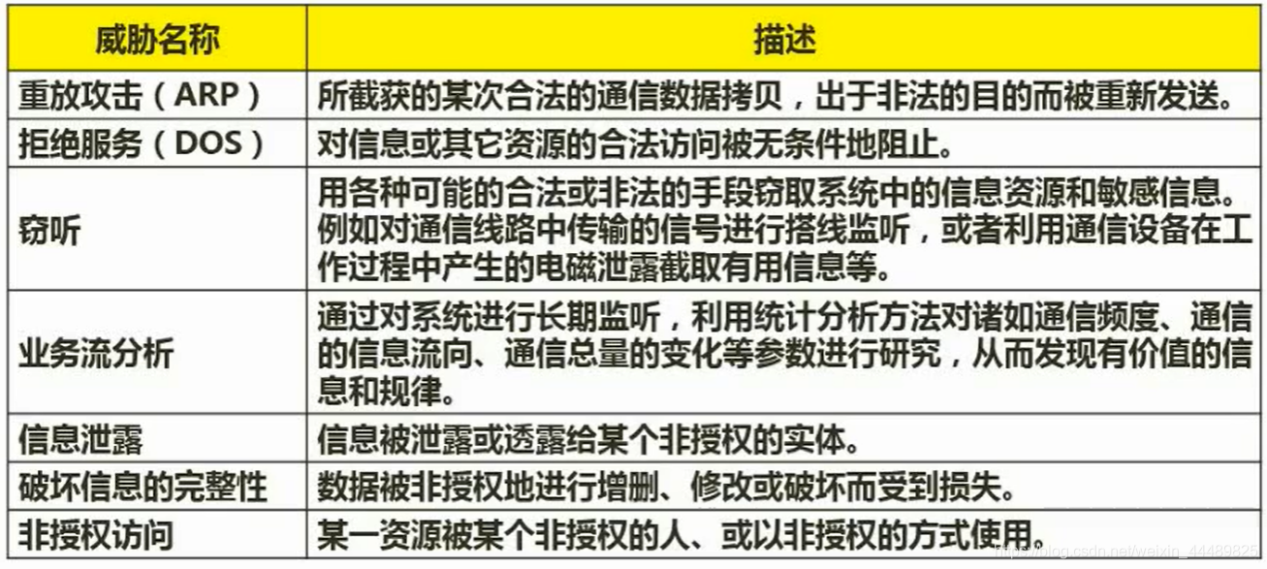

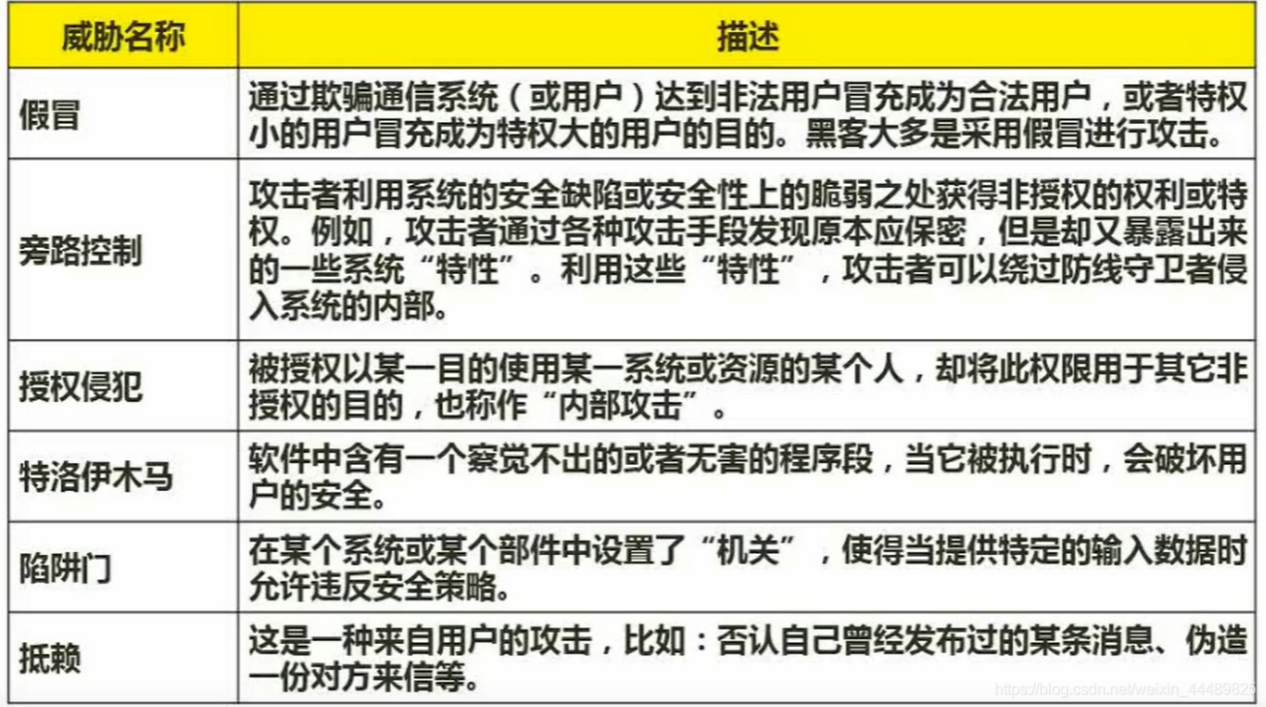

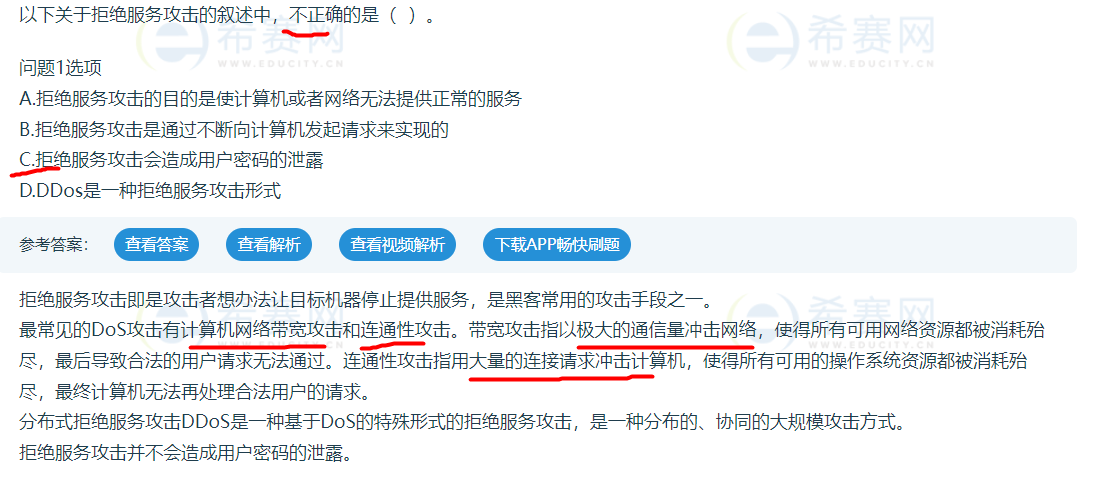

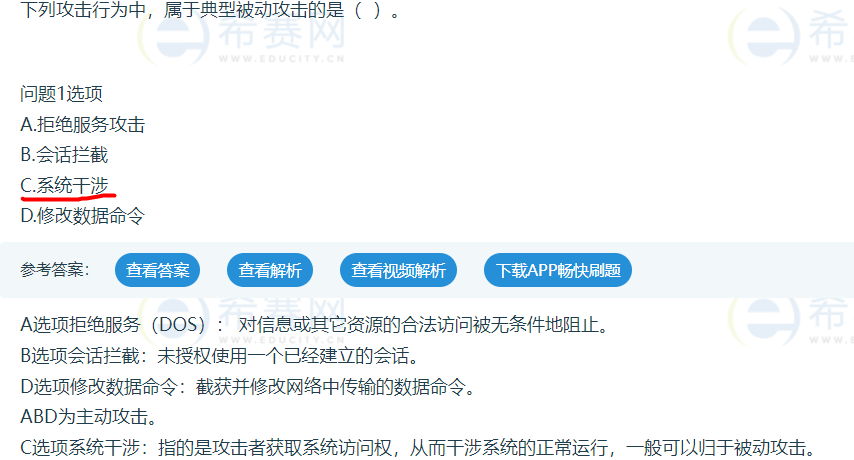

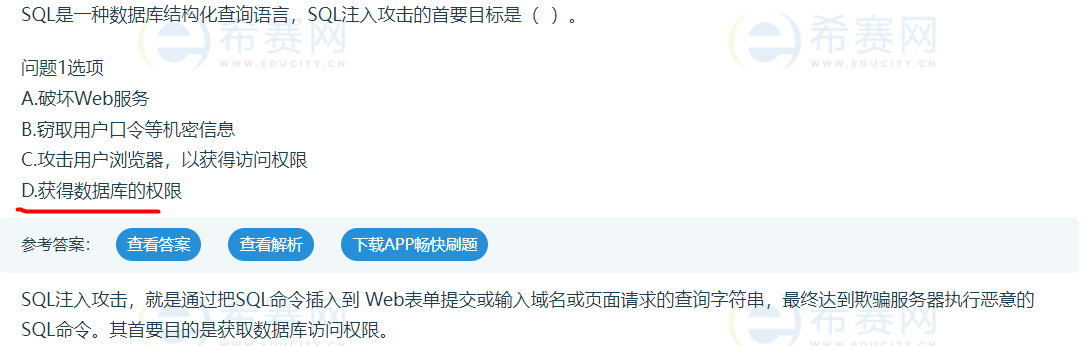

七、网络威胁与攻击

1、网络威胁

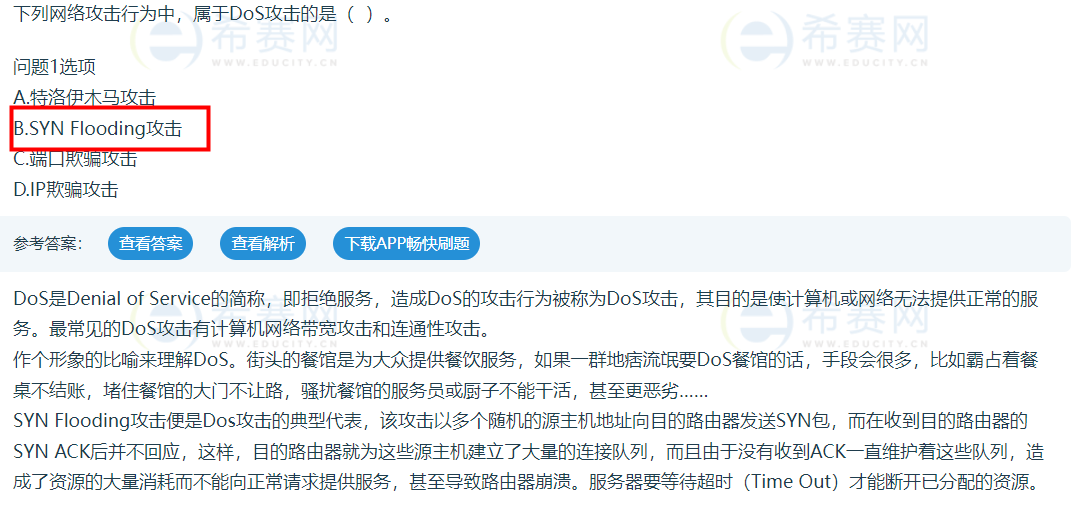

图注:DOS攻击主要破坏了系统的可用性,使系统无法合法的使用相应的资源;业务流分析和窃听的区别在于业务流分析侧重长期监听、信息的分析,而窃听则只是获取信息。

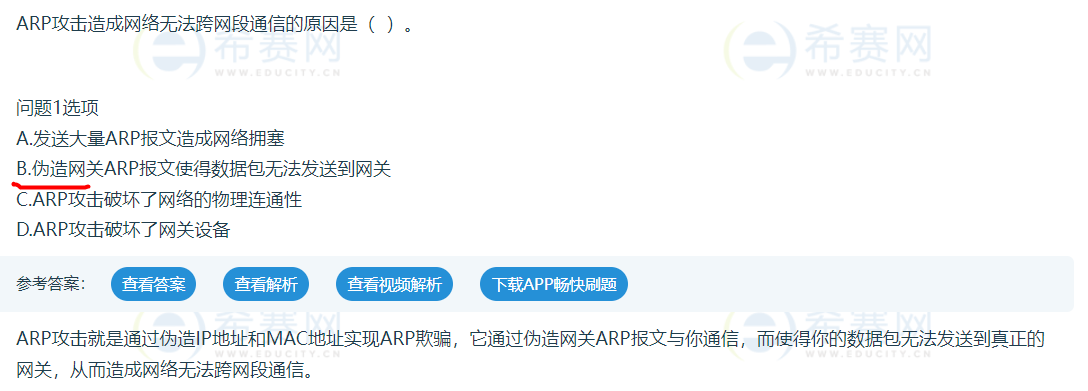

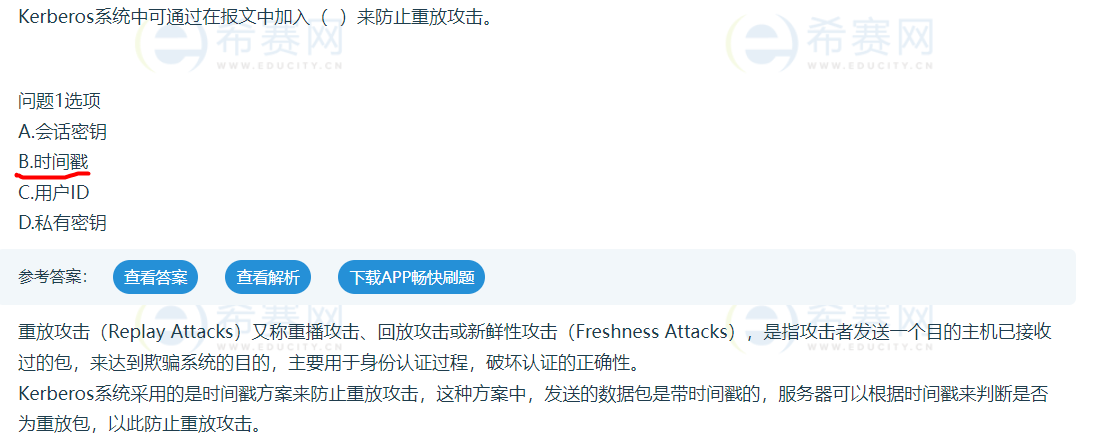

kerberros系统通常在报文中加入时间戳来防止ARP攻击。

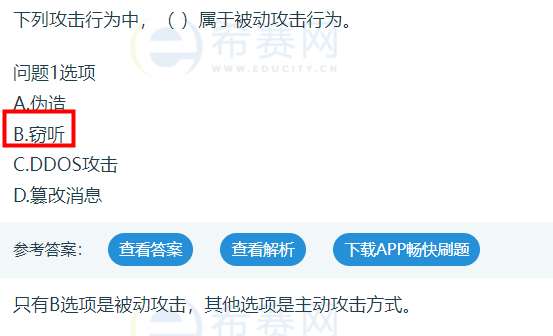

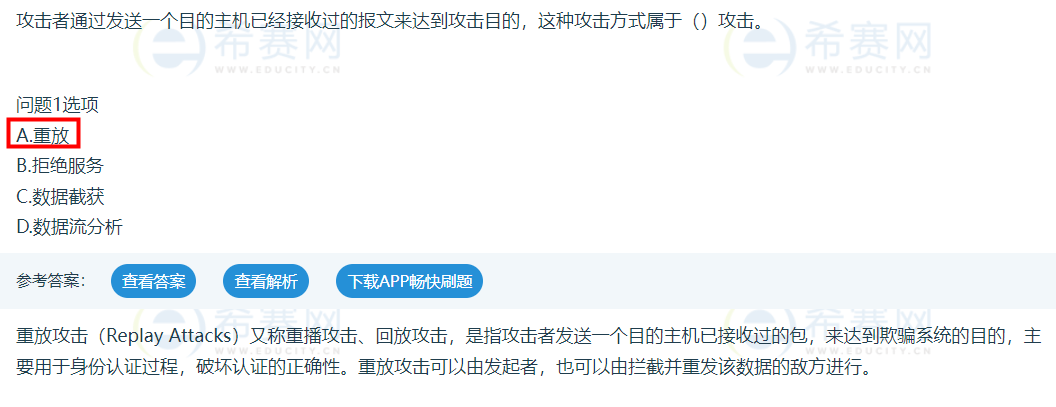

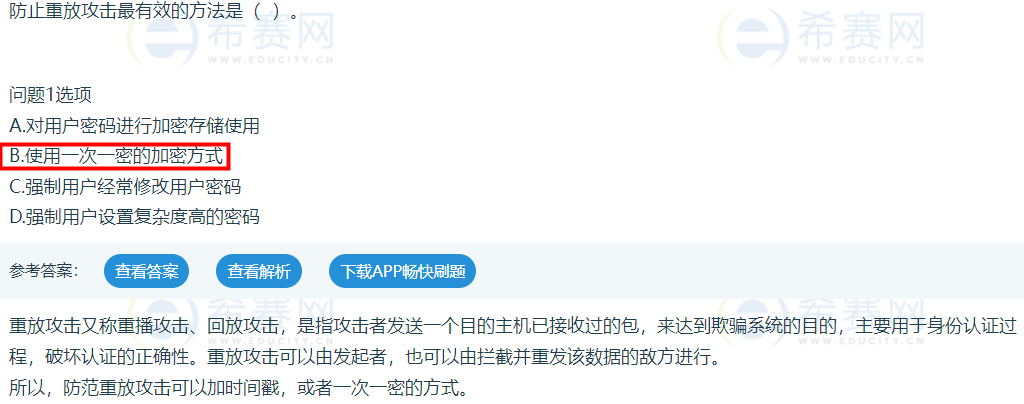

2、网络攻击

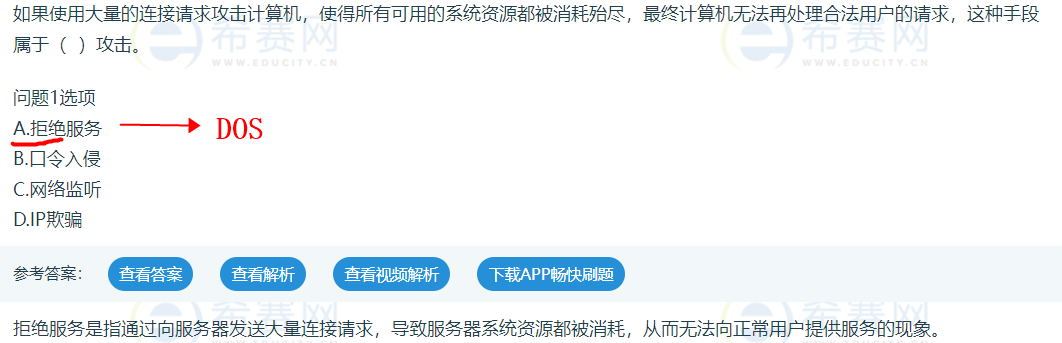

1、主动攻击:攻击者访问他所需信息的故意行为。比如通过远程登陆到特定机器的邮件端口以找出企业邮件服务器的信息;伪造无效IP地址去连接服务器,使接受到错误IP地址的系统浪费时间去连接哪个非法地址。攻击者是在主动地做一些不利于你或你的公司系统的事情,包括:拒绝服务攻击、分布式拒绝服务、信息篡改、资源使用、欺骗、伪装、重放等攻击方式。

2、被动攻击:主要是收集信息而不是进行访问,数据的合法用户对这种活动一点也察觉不到。包括:嗅探、信息收集、窃听等攻击方式。

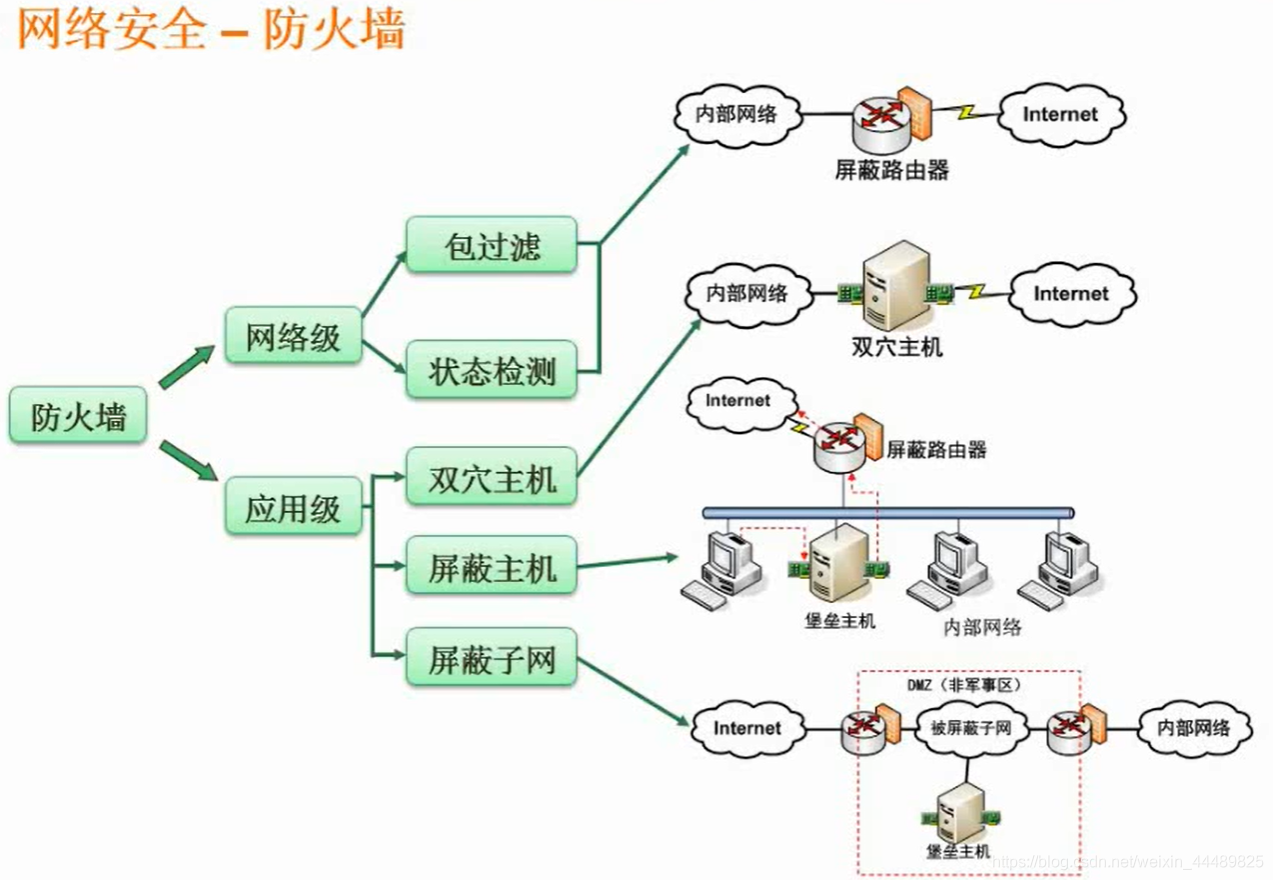

八、防火墙技术

防火墙防外不防内。

网络级防火墙(网络层):工作层次低,效率高,安全性低,主要做法是拒绝接受指定IP段的信息,不管其内容。

应用级防火墙(传输层):工作层次高,效率低,安全性高,不论信息的来源而直接将信息开箱进行检查,若有问题则拒绝接收。

网络级防火墙只检查IP头信息,应用级防火墙要把信息拆出来检查。

屏蔽子网防火墙是安全性最高的防火墙。基本思路是弥补防火墙的特点“放外不妨内”。屏蔽子网防火墙在外部网络和内部网络之间建立了被屏蔽子网区,也称为隔离区或DMZ(非军事区),既不属于内网也不属于外网,一般存放放对外服务的服务器如web服务器。

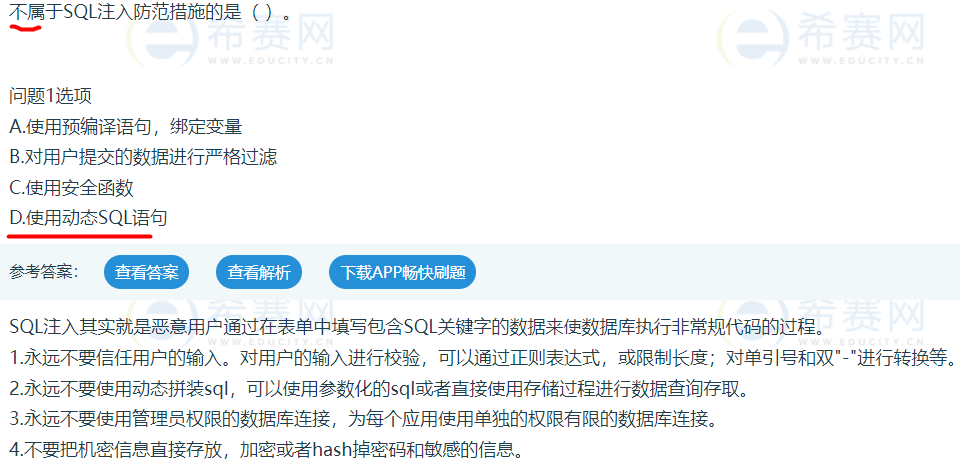

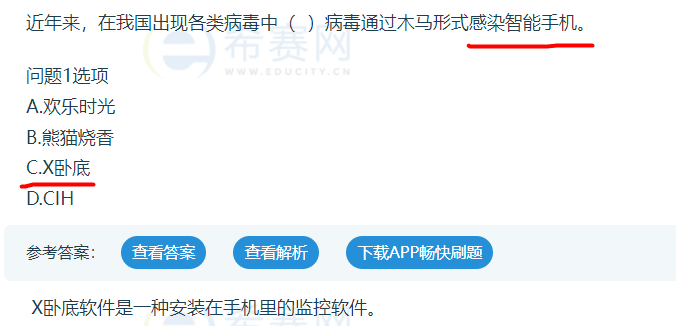

九、网络威胁与攻击例题

十、防火墙例题

十一、计算机病毒与木马

计算机病毒特点:隐蔽性、传染性、潜伏性、触发性和破坏性等。

病毒:

特洛伊木马:一种秘密潜伏的能够通过远程网络进行控制的恶意程序,它使控制者可以控制被秘密植入木马的计算机的一切资源和行为,感染特洛伊木马后的典型现象是有未知程序试图建立网络连接。

蠕虫病毒:一种常见的利用网络进行复制和传播的病毒。病毒发作时会在屏幕上出现一条类似虫子的东西,胡乱吞吃屏幕上的字母并将其改形,常见的有冲击波、熊猫烧香、红色代码、爱虫病毒、震网(Stuxnet)。

宏病毒:一种寄存在文档或模板的宏中的病毒。一旦打开这样的文档,其中的宏就会被执行,宏病毒就会被激活,转移到计算机上,并驻留在Normal模板上。宏病毒的前缀是:Macro ,宏病毒主要感染文件有 Word、Excel 的文档,Macro.Melissa是宏病毒。

CIH病毒:一种能够破坏计算机系统硬件的恶性病毒,有时还会破坏计算机的BIOS。

多形病毒:一种较为高级的病毒,这种病毒在每次感染后会改变自己。

木马程序:

1、通过邮件附件、程序下载等形式传播;

2、通过伪装网页登录过程,骗取用户信息进而传播;

3、通过攻击系统安全漏洞传播木马,大量黑客使用专门的黑客工具来传播木马。木马程序危害在于多数有恶意企图,例如占用系统资源,降低电脑效能,危害本机信息安全(盗取QQ账号、游戏账号甚至银行账号),将本机作为工具来攻击其他设备等

十二、其他类型

1、系统安全分级

(1)物理线路安全:硬件设备等安全,如机房安全

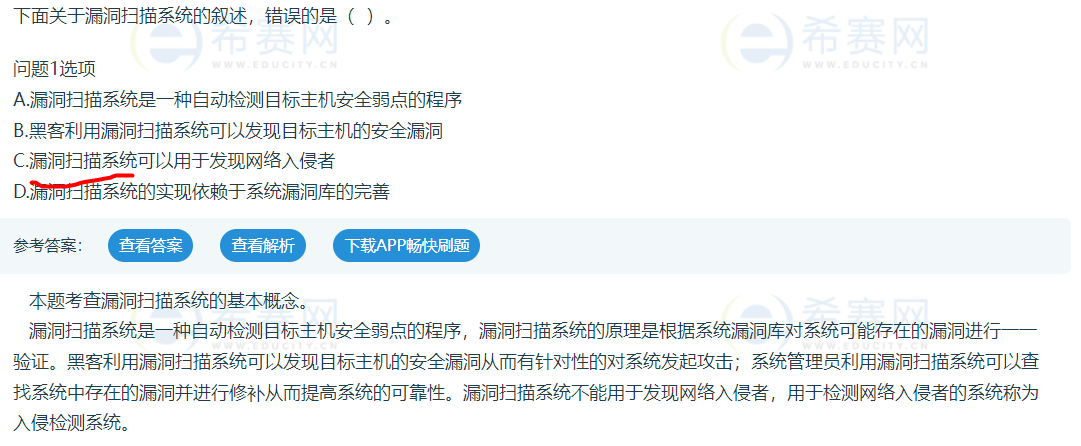

(2)网络完全:值病毒等隔离卡,如入侵检测

(3)系统安全:操作系统、使用系统等安全,如漏洞补丁管理

(4)应用安全:数据库等应用的安全,如数据库安全

2、IIS身份验证

IIS 6.0支持的4种安全机制验证:

(1)匿名身份验证:如果启用了匿名访问,访问站点时,不要求提供经过身份认证的用户凭据。当需要让大家公开访问那些没有安全要求的信息时,使用此选项最合适;

(2)基本身份验证:使用基本身份认证可限制对NTFS格式的Web服务器上文件的访问。使用基本身份认证,用户必须输入凭据,而且访问是基于用户ID的。用户ID和密码都以明文形式在网络间进行发送;

(3)摘要式身份验证:摘要式身份认证需要用户ID和密码,可提供中等的安全级别,如果用户要允许从公共网络访问安全信息,则可以使用这种方法。这种方法与基本身份认证提供的功能相同。摘要式身份认证克服了基本身份认证的许多缺点。在使用摘要式身份认证时,密码以密文形式发送的;

(4)集成 Windows身份验证(安全级别最高):Windows集成身份认证比基本身份认证安全,而且在用户具有Windows域帐户的内部网环境中能很好地发挥作用。在集成Windows身份认证中,浏览器尝试使用当前用户在域登录过程中使用的凭据,如果此尝试失败,就会提示该用户输入用户名和密码。如果用户使用集成Windows身份认证,则用户的密码将不传送到服务器。如果用户作为域用户登录到本地计算机,则此用户在访问该域中的网络计算机时不必再次进行身份认证。

IIS 6.0支持的6种身份验证方法:

(1)匿名身份验证;

(2)基本身份验证;

(3)摘要式身份验证;

(4)高级摘要式身份验证;

(5)集成 Windows身份验证;

(6)证书。